La sécurisation de la supply chain n’est plus une option, c’est une nécessité. Ces dernières années, les cyberattaques ciblant des organisations de toutes tailles ont explosé et une cible privilégiée est devenue évidente : la chaine de livraison logicielle. Pourquoi ? Parce qu’elle est complexe et souvent vulnérable.

Prenez un instant pour penser aux conséquences d’une attaque réussie : une confiance durement acquise auprès de vos clients instantanément réduite en poussière.

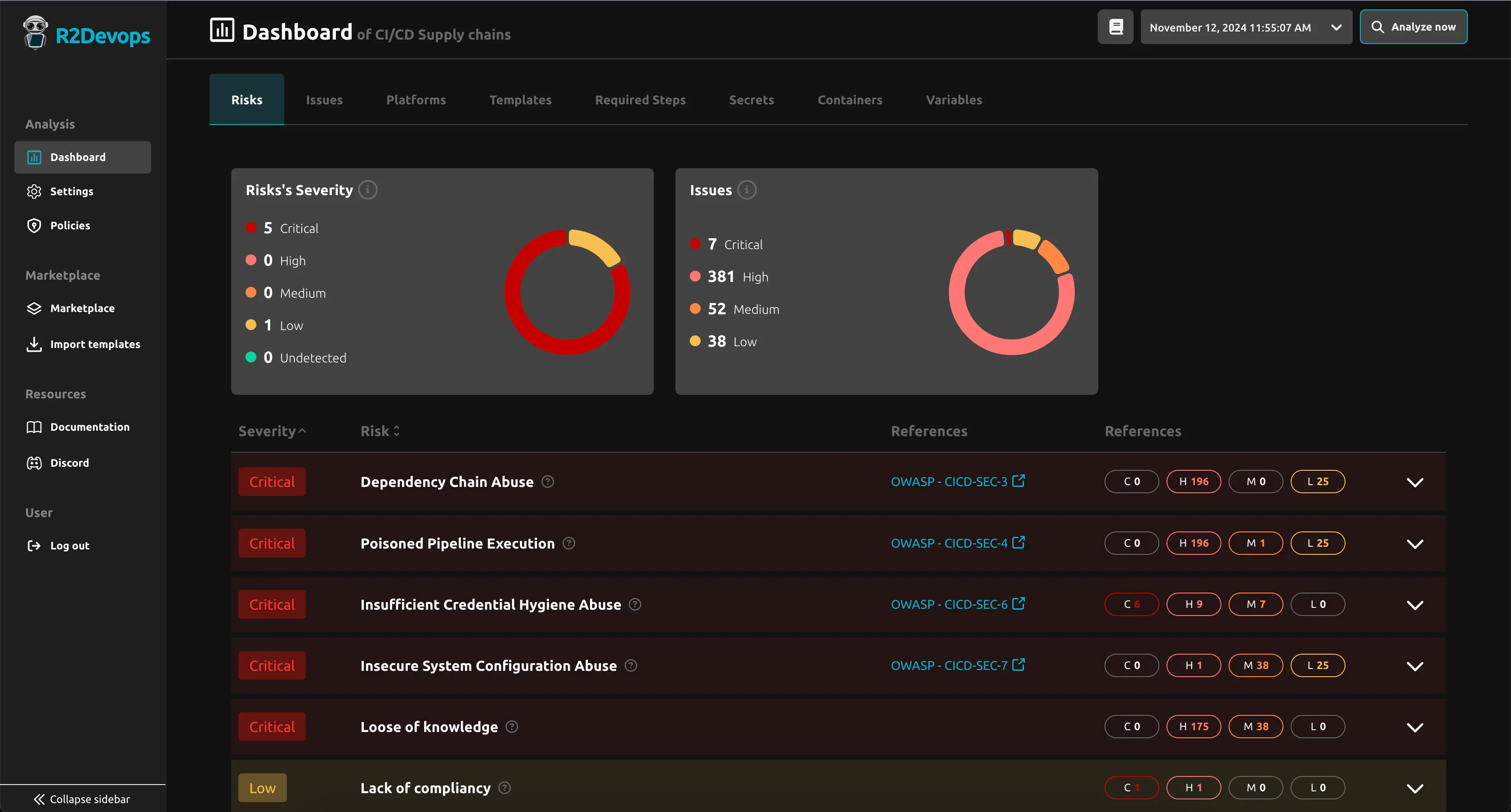

C’est ici qu’intervient R2DevOps 2.0, une plateforme qui place la DevSecOps au cœur de ses priorités. Grâce à l’intégration des principes OWASP Top 10, cette version offre une approche proactive pour prévenir, détecter les vulnérabilités dans vos processus de développement.

Alors, prêts à renforcer vos défenses ? Plongeons dans les détails !

R2DevOps, qu’est-ce que c’est ?

R2DevOps était au départ une solution qui proposait un catalogue de templates, c’est toujours le cas, adaptés à toutes sortes de projets de pipelines CI/CD. L’utilisation de ces templates permettent non seulement un gain de temps considérable en réduisant le temps de construction, mais assure également une cohérence accrue dans la mise en œuvre des pipelines à travers tous vos projets.

Au fil du temps, R2DevOps a évolué pour devenir bien plus qu’un simple outil de création de pipelines CI/CD. La plateforme a intégré des fonctionnalités d’analyse des projets hébergés sur Gitlab, permettant de détecter des anomalies ou des insuffisances.

Par exemple, elle identifie les pipelines hardcodés, c’est-à-dire des pipelines écrits directement dans les fichiers de configuration sans faire appel aux templates standardisés. Cette pratique peut engendrer des problèmes de conformité, notamment en rendant difficile la mise à jour des pipelines pour répondre aux nouvelles exigences ou standards. De plus, cela complique considérablement la maintenabilité à long terme, car chaque pipeline devient une entité unique nécessitant un entretien manuel.

Elle détecte par ailleurs les secrets divulgués dans le code source, comme des clés API ou des mots de passe, ainsi que les variables mal protégées, définies en clair ou mal configurées. Ces failles, souvent critiques, sont signalées pour être corrigées rapidement, renforçant la sécurité et la conformité des pipelines.

Grâce à ses analyses intelligentes, R2DevOps ne se limite pas à détecter ces écarts, mais propose également des solutions adaptées pour les corriger en créant des Pull-Requests, garantissant ainsi des pipelines alignés sur les meilleures pratiques et les objectifs organisationnels.

R2DevOps offre une flexibilité d’utilisation grâce à ses deux modes de déploiement : en SAAS, pour une configuration rapide et sans gestion d’infrastructure, ou en mode auto-hébergé, permettant un contrôle total des données et une intégration personnalisée dans votre environnement existant. Ces options s’adaptent aux besoins spécifiques des entreprises, qu’elles privilégient la simplicité ou la souveraineté.

Ah oui, une information importante, c’est une Startup Française !

La nouvelle version de R2DevOps : 2.0

Avec la version 2.0, R2DevOps franchit une nouvelle étape en intégrant des outils spécifiquement conçus pour répondre aux exigences des audits de conformité. Ces fonctionnalités s’adressent particulièrement aux secteurs hautement réglementés tels que la santé, la banque et les assurances, où la conformité est essentielle pour assurer la sécurité des données et répondre aux normes strictes imposées par les régulateurs, notamment les normes ISO 27001 et ses déclinaisons de la série ISO 270xx. Ces normes encadrent la gestion de la sécurité des informations, en établissant des exigences claires sur la protection, la traçabilité et la gouvernance des données.

La plateforme propose désormais des mécanismes avancés pour garantir la traçabilité des actions, la standardisation des pipelines CI/CD, et l’alignement sur des frameworks de conformité spécifiques. Ces outils permettent de valider rapidement que les pipelines respectent les bonnes pratiques, comme l’utilisation de sources auditées, évitant ainsi les configurations non conformes ou dangereuses.

En répondant directement aux besoins des audits, R2DevOps aide les organisations à démontrer leur conformité aux normes et à réduire les risques liés aux sanctions réglementaires ou aux atteintes à leur réputation.

Conformité avancée pour les pipelines CI/CD

La conformité, c’est souvent un casse-tête. Qui n’a jamais eu à passer des heures à vérifier que tout respecte bien les normes de sécurité ? Avec R2DevOps, ces vérifications sont intégrées directement.

Tous vos pipelines sont vérifiés pour s’assurer qu’ils respectent des modèles approuvés et alignés sur les meilleures pratiques dont ceux du OWASP Top Ten.

Le OWASP Top 10 CI/CD Security Risks est une initiative de l’Open Web Application Security Project (OWASP) visant à identifier et hiérarchiser les principales vulnérabilités de sécurité au sein des environnements CI/CD (Intégration Continue/Déploiement Continu). Ce projet, fruit de recherches approfondies et de collaborations avec des experts de l’industrie, offre une compréhension claire des risques associés aux pipelines CI/CD et propose des stratégies pour les atténuer.

Les dix principaux risques identifiés sont :

-

Mécanismes de contrôle de flux insuffisants : Absence de contrôles adéquats pour gérer et superviser les processus CI/CD, permettant potentiellement des modifications non autorisées.

-

Gestion inadéquate des identités et des accès : Faiblesses dans l’authentification et l’autorisation, menant à des accès non autorisés aux systèmes CI/CD.

-

Abus de la chaîne de dépendances : Introduction de dépendances malveillantes ou compromises, compromettant la sécurité du pipeline.

-

Exécution de pipeline empoisonnée (PPE) : Insertion de tâches ou de codes malveillants dans le pipeline, entraînant des déploiements compromis.

-

Contrôles d’accès basés sur le pipeline (PBAC) insuffisants : Permissions excessives ou mal configurées pour les pipelines, permettant des actions non autorisées.

-

Hygiène des identifiants insuffisante : Gestion inappropriée des secrets et des identifiants, les exposant à des fuites ou à des abus.

-

Configuration système non sécurisée : Paramètres par défaut ou configurations faibles exposant le système à des vulnérabilités.

-

Utilisation non gouvernée de services tiers : Intégration de services externes sans évaluation adéquate des risques, introduisant des vecteurs de menace.

-

Validation incorrecte de l’intégrité des artefacts : Absence de vérification de l’authenticité et de l’intégrité des artefacts utilisés dans le pipeline.

-

Journalisation et visibilité insuffisantes : Manque de surveillance et de journalisation, rendant difficile la détection et la réponse aux incidents de sécurité.

En se concentrant sur ces risques, les organisations peuvent renforcer la sécurité de leurs environnements CI/CD, garantissant ainsi des déploiements logiciels plus sûrs et plus fiables. Pour plus de détails, consultez le projet sur le site officiel de l’OWASP. Conclusion

Cela signifie moins de temps passé sur les audits et plus de confiance dans vos déploiements. Pour moi, c’est un vrai changement dans la manière dont on aborde la conformité.

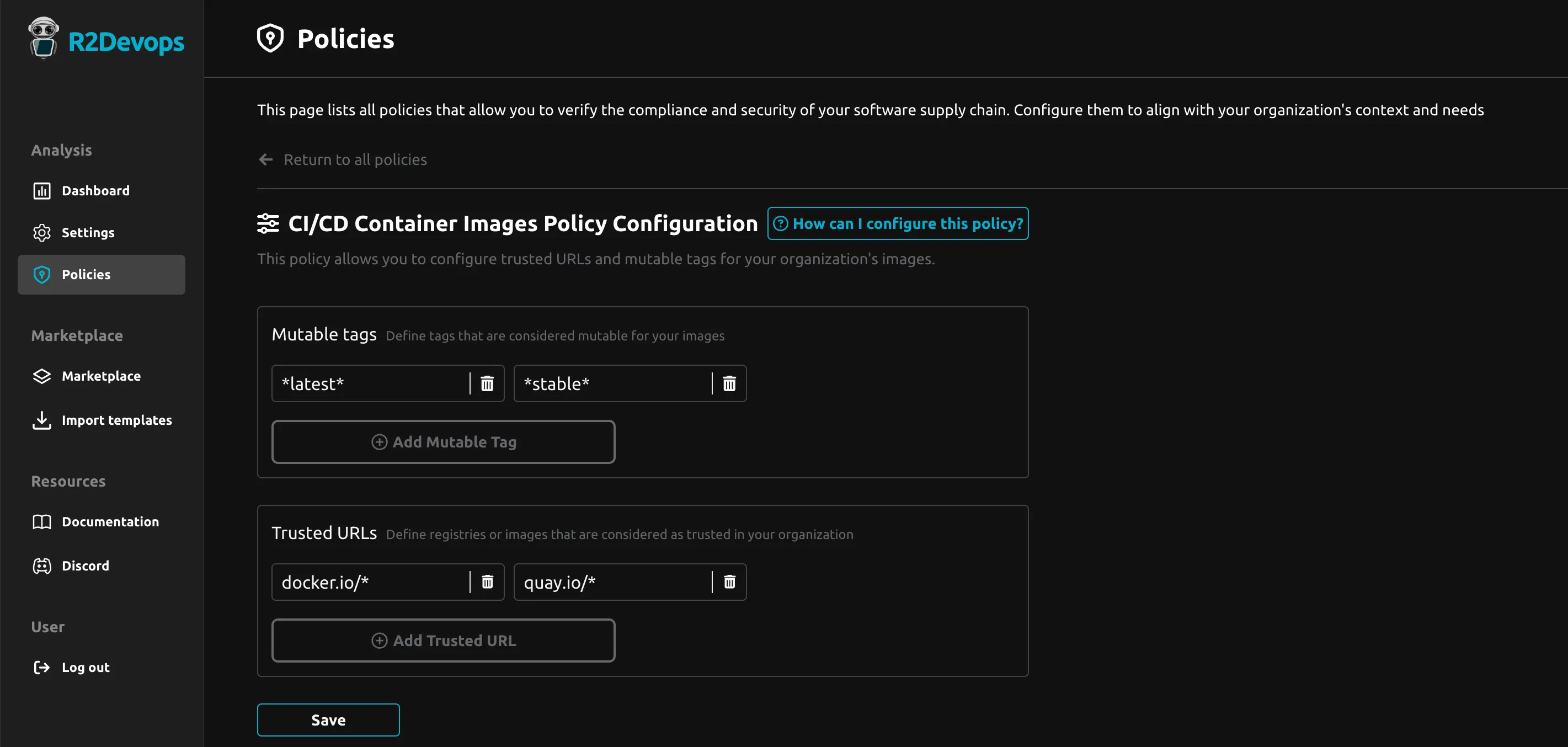

Politiques dynamiques pour une sécurité proactive

L’une des plus importantes des nouvelles fonctionnalités de R2DevOps, c’est l’instauration de politiques de sécurité personnalisables. Ces politiques servent de sentinelles : elles détectent, préviennent et corrigent les comportements à risque avant qu’ils ne deviennent des problèmes.

Comment ça fonctionne ?

Imaginez que votre pipeline intègre une dépendance non autorisée, par exemple une image de conteneur provenant d’une source non validée par votre politique de sécurité. Avec R2DevOps, lors de chaque analyse de vos projets détectera et répertoriera systématiquement ces infractions de sécurité, vous permettant de corriger rapidement ces écarts avant qu’ils ne compromettent vos déploiements.

Et tout ça, sans que vous ayez besoin d’y penser. Vous définissez vos politiques une fois et elles travaillent pour vous en continu.

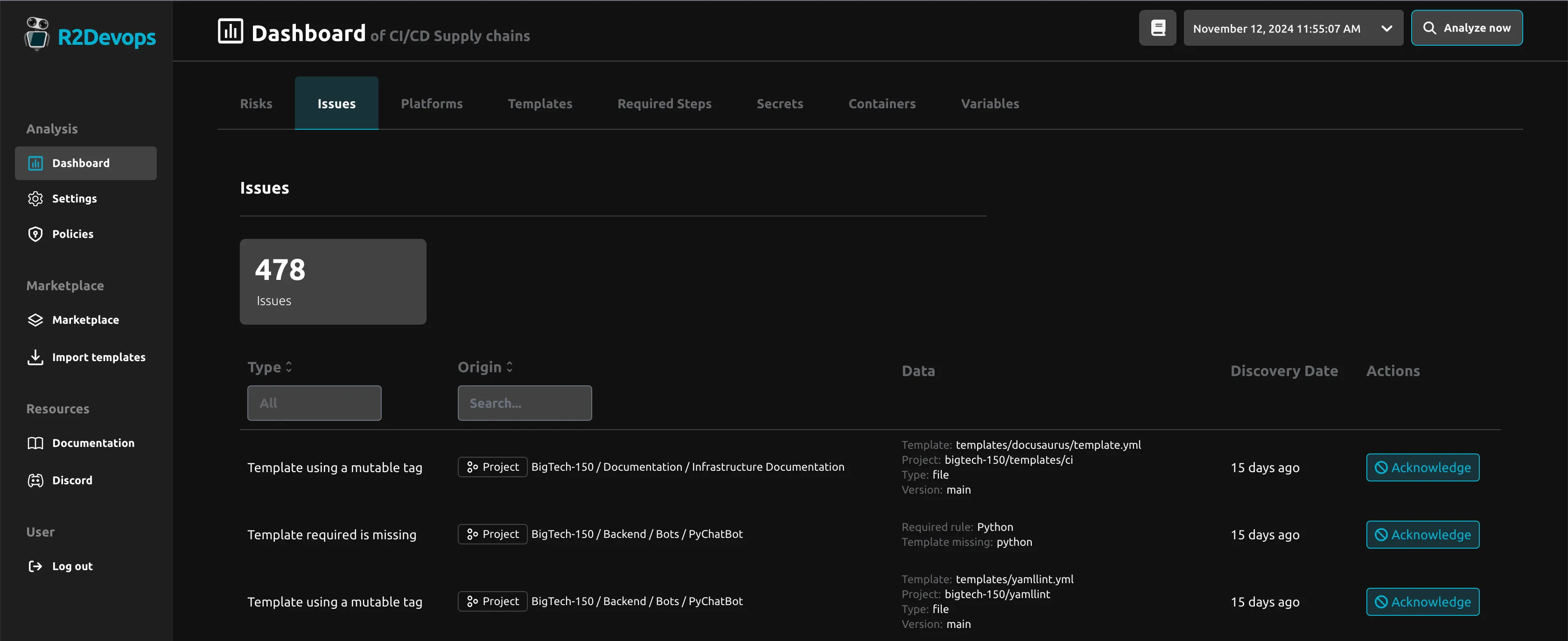

Tableau de bord des issues : centralisation et gestion simplifiée

Vous êtes-vous déjà retrouvé à chercher désespérément la source d’une vulnérabilité dans vos pipelines ou vos environnements ? Avec R2DevOps, tout devient plus simple grâce à un tableau de bord centralisé.

Voici ce qu’il propose :

- Une vue d’ensemble : vous avez un aperçu clair de toutes les vulnérabilités détectées par vos politiques. Pas besoin de passer d’un outil à l’autre, tout est centralisé ici.

- Des solutions guidées : Chaque problème est accompagné d’un guide étape par étape pour le résoudre rapidement. Fini les recherches interminables sur Stack Overflow !

Franchement, c’est l’outil rêvé pour toute équipe DevOps, mais aussi pour les RSSI et DSI. Plus besoin de jongler entre des dizaines d’alertes éparpillées : tout est regroupé dans une interface intuitive, facilitant la collaboration et la prise de décision rapide à tous les niveaux.

En fait, R2DevOps contribue à briser les silos entre les équipes DevOps et les équipes sécurité. Grâce à une gouvernance commune et des politiques partagées, toutes les parties prenantes peuvent collaborer sur une base unifiée. La plateforme permet d’identifier rapidement les projets non conformes d’en comprendre les causes et de proposer des solutions claires et précises.

Cette approche centrée sur l’efficacité évite les malentendus et les allers-retours chronophages entre équipes. Chacun travaille avec les mêmes outils et objectifs, ce qui garantit une remédiation rapide et une conformité sans compromis. R2DevOps ne se limite pas à fournir des alertes ; il guide directement les actions nécessaires pour sécuriser vos pipelines, en allant droit au but.

Conclusion

L’Union européenne intensifie ses efforts pour sécuriser les chaînes d’approvisionnement numériques face à l’augmentation des cybermenaces. Des directives comme NIS 2 imposent aux entreprises de renforcer la sécurité et la résilience de leurs systèmes, y compris leurs supply chain. Le règlement DORA, ciblant le secteur financier, exige des garanties de sécurité et des tests de résilience pour les fournisseurs logiciels.

Ces nouvelles normes deviendront obligatoires rapidement et donc les organisations doivent donc adopter des approches proactives pour surveiller, sécuriser et maintenir la conformité de leurs processus. R2DevOps 2.0 s’inscrit dans cette dynamique en facilitant l’audit et la standardisation des pipelines pour répondre aux futures exigences réglementaires européennes.