Dans tout projet de développement, garder ses dépendances à jour est essentiel, non seulement pour bénéficier des dernières fonctionnalités, mais surtout pour rester protégé contre les failles de sécurité. C’est là qu’intervient Dependabot, un outil intégré à GitHub qui automatise les mises à jour de dépendances. Grâce à lui, on peut réaliser des mises à jour régulières ou spécifiques aux vulnérabilités, ce qui évite de surveiller manuellement chaque bibliothèque ou package utilisé dans nos codes.

Un peu d’Histoire

Section intitulée « Un peu d’Histoire »Dependabot a vu le jour en tant qu’outil indépendant conçu pour aider les développeurs à maintenir leurs dépendances à jour de manière automatisée. À l’origine, les créateurs de Dependabot voulaient simplifier la gestion des versions des bibliothèques et packages utilisés dans un projet, un aspect souvent fastidieux et négligé par les développeurs.

L’outil a rapidement gagné en popularité et en 2019, GitHub a décidé d’acquérir Dependabot pour l’intégrer directement dans sa plateforme. Depuis, Dependabot fait partie de l’écosystème GitHub, accessible gratuitement pour les projets open source comme pour les projets privés. Cette acquisition a permis à GitHub d’enrichir ses fonctionnalités de sécurité en proposant des mises à jour de sécurité automatiques pour les projets hébergés sur la plateforme.

Aujourd’hui, Dependabot est largement utilisé pour automatiser les mises à jour de dépendances, réduire le risque de failles de sécurité et simplifier la maintenance des projets, tout en restant flexible pour s’adapter aux besoins spécifiques de chaque développeur ou équipe.

Fonctionnalités principales

Section intitulée « Fonctionnalités principales »Dependabot offre plusieurs fonctionnalités qui facilitent grandement la gestion des dépendances dans un projet. Parmi elles, l’une des plus importantes est l’automatisation des mises à jour de sécurité. Lorsqu’une vulnérabilité est détectée dans une dépendance, Dependabot peut automatiquement créer une pull request pour corriger le problème en mettant à jour la version concernée. Cela permet de sécuriser nos codes sans avoir à surveiller chaque mise à jour de manière proactive.

Une autre fonctionnalité clé est la gestion des mises à jour de versions régulières. Dependabot peut être configuré pour vérifier de manière périodique si de nouvelles versions de mes dépendances sont disponibles. Dès qu’une nouvelle version est détectée, il crée une pull request avec les modifications nécessaires, permettant de décider quand et comment intégrer ces mises à jour. Cette fonction est particulièrement utile pour les projets qui utilisent de nombreuses bibliothèques en constante évolution.

Enfin, Dependabot offre des options de personnalisation avancées, telles que la possibilité de choisir la fréquence des mises à jour, de spécifier les branches cibles et de définir des règles de mise à jour pour chaque dépendance. Cela donne un contrôle total sur la manière dont on veut gérer les mises à jour de dépendances.

Configurer Dependabot

Section intitulée « Configurer Dependabot »Configurer Dependabot sur un dépôt GitHub est simple et rapide. Je vais vous

guider à travers les étapes pour activer et personnaliser Dependabot afin de

gérer efficacement les dépendances de nos projets. La configuration se fait

principalement via un fichier YAML nommé dependabot.yml, qu’on ajoute

dans le dossier .github de nos projets.

Dans le fichier dependabot.yml, on commence par configurer les paramètres de

base, comme le répertoire où Dependabot doit chercher les dépendances et la

fréquence des mises à jour.

Voici un exemple de configuration minimale :

version: 2updates: - package-ecosystem: "npm" directory: "/" schedule: interval: "weekly"package-ecosystem: spécifie le type de gestionnaire de packages utilisé dans le projet. Dependabot prend en charge divers écosystèmes, comme npm pour JavaScript, pip pour Python, Maven pour Java, etc.directory: renseigne le répertoire du projet où Dependabot doit chercher les dépendances. Pour la racine du projet, on laisse"/".schedule: Ce paramètre définit la fréquence de vérification des mises à jour. Je peux choisir entre"daily","weekly", ou"monthly"selon mes besoins.

Si on veut que Dependabot gère également les mises à jour de sécurité en priorité, on peut ajouter un paramètre dédié pour les dépendances vulnérables. En définissant ce type de mise à jour, Dependabot sera capable de détecter les vulnérabilités et de créer des pull requests pour corriger celles-ci dès qu’elles sont signalées.

- package-ecosystem: "npm" directory: "/" schedule: interval: "daily" ignore: - dependency-name: "vulnerable-package" versions: ["1.x"]Ici, Dependabot vérifiera quotidiennement les dépendances et, en cas de

vulnérabilité, proposera une mise à jour. Le paramètre ignore permet

aussi d’ignorer certaines versions spécifiques si on ne souhaite pas appliquer

certains correctifs pour des raisons de compatibilité.

Dependabot offre de nombreuses options de personnalisation pour affiner la façon dont il gère les mises à jour de nos dépendances. On peut, par exemple, spécifier certaines versions de dépendances à ignorer, définir des conditions de révision automatique, ou encore cibler des branches spécifiques pour les mises à jour.

- package-ecosystem: "npm" directory: "/" schedule: interval: "weekly" open-pull-requests-limit: 5 target-branch: "develop"open-pull-requests-limit: Définit le nombre maximum de pull requests ouvertes par Dependabot. Cela évite d’avoir trop de PR en attente et de maintenir une gestion claire.target-branch: On peut aussi définir une branche cible spécifique pour les mises à jour. Par exemple, si notre équipe travaille sur la branche develop avant la mise en production, on peut spécifier cette branche comme cible des mises à jour.

Une fois le fichier dependabot.yml configuré, on l’ajoute et on pousse dans

nos dépôts. Dependabot commence alors à analyser les projets et, selon la

fréquence définie, il proposera des mises à jour sous forme de pull

requests. Il est bon de vérifier régulièrement ces pull requests pour les

analyser et les intégrer après validation.

Examiner et fusionner une pull request de Dependabot

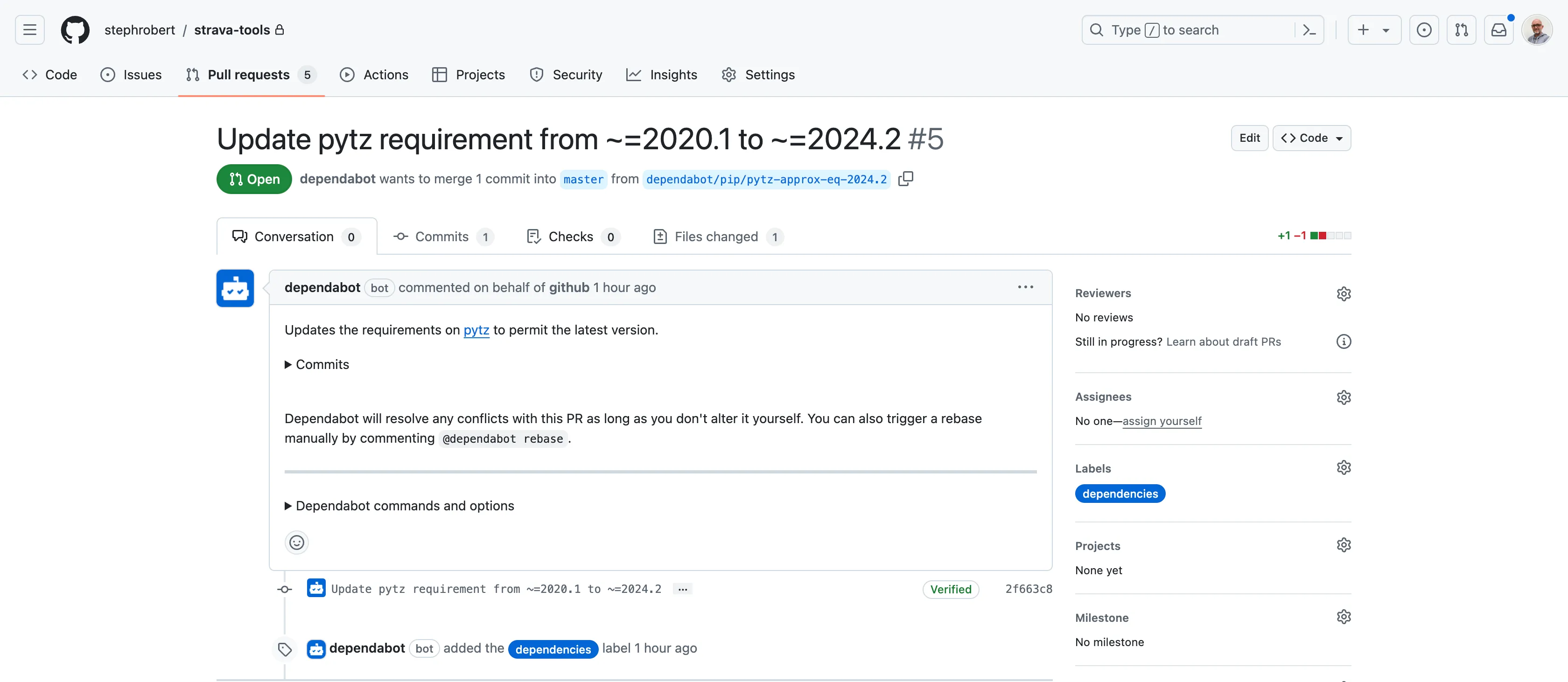

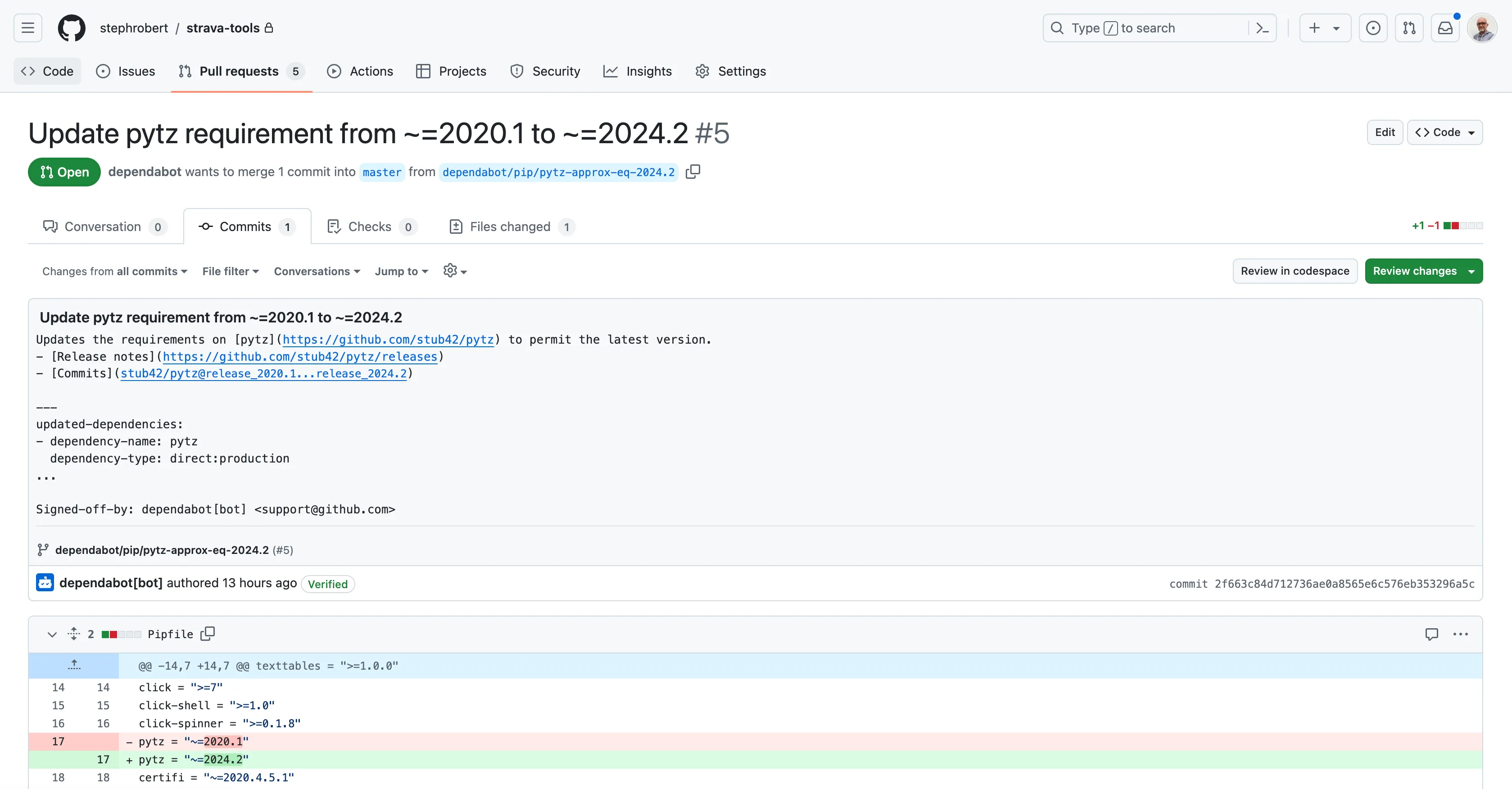

Section intitulée « Examiner et fusionner une pull request de Dependabot »Lorsqu’une dépendance de nos projets nécessite une mise à jour, Dependabot crée automatiquement une pull request (PR) avec les modifications proposées. Examiner et fusionner ces pull requests est une étape importante pour maintenir la sécurité et la stabilité de nos codes. Dependabot fournit toutes les informations nécessaires pour m’aider à évaluer chaque mise à jour et décider si on souhaite l’intégrer.

Chaque PR de Dependabot inclut les informations suivantes :

- Description de la mise à jour : Dependabot fournit un résumé des changements apportés, précisant la version actuelle et la version proposée pour la dépendance.

- Motif de la mise à jour : Si la mise à jour est due à une vulnérabilité de sécurité, Dependabot mentionne la faille en question, avec un lien vers la base de données GitHub Security Advisories ou la CVE associée.

- Changelog : Dependabot ajoute un lien vers le changelog de la dépendance mise à jour. Cela nous permet de consulter facilement les modifications et les éventuels impacts sur nos projets.

- Tests automatiques : Si nos projets utilisent des tests automatisés, GitHub exécute ces tests sur la nouvelle version, ce qui nous donne une indication sur la compatibilité de la mise à jour.

Cette documentation claire dans la PR nous permet de comprendre rapidement le contexte de la mise à jour et d’identifier si des modifications sont susceptibles d’impacter le fonctionnement du code.

Analyser la pertinence de la mise à jour

Section intitulée « Analyser la pertinence de la mise à jour »Je vérifie ensuite la pertinence de la mise à jour en fonction de plusieurs éléments :

- Compatibilité de version : En regardant le numéro de version, on peut voir

si la mise à jour est une mise à jour mineure ou une mise à jour

majeure (souvent marquée par un changement dans le premier chiffre de la

version, par exemple, de

2.xà3.x). Les mises à jour majeures peuvent inclure des changements de fonctionnalité qui nécessitent des ajustements dans le code. - Impact potentiel : En consultant le changelog et la description, on peut évaluer si la mise à jour pourrait causer des conflits ou des comportements inattendus. Par exemple, si la mise à jour concerne une dépendance critique de nos projets, il est essentiel de vérifier si de nouvelles méthodes ou paramètres ont été introduits ou retirés.

Tester localement la mise à jour si nécessaire

Section intitulée « Tester localement la mise à jour si nécessaire »Pour les mises à jour critiques ou complexes, il peut être prudent de tester localement avant de fusionner. Je peux :

- Cloner la branche de la PR créée par Dependabot.

- Exécuter mes tests locaux pour vérifier que la mise à jour n’entraîne pas de régressions.

- Effectuer une analyse fonctionnelle pour s’assurer que le comportement attendu est respecté.

Tester localement est particulièrement utile pour les projets qui ne disposent pas encore de tests automatisés complets.

Résoudre les éventuels conflits de merge

Section intitulée « Résoudre les éventuels conflits de merge »Dans certains cas, Dependabot peut créer une PR qui entre en conflit avec des changements récents dans nos codes, notamment si j’ai mis à jour d’autres dépendances ou modifié des fichiers liés. GitHub signale ces conflits directement dans la PR de Dependabot et on peut les résoudre en utilisant l’éditeur de résolution de conflits de GitHub ou en le faisant localement.

Pour résoudre un conflit :

- J’ouvre la PR sur GitHub et accède à la section de résolution de conflits.

- Je passe en revue les sections de code en conflit et j’apporte les modifications nécessaires pour assurer la compatibilité.

- Une fois les conflits résolus, on valide les changements et on mets à jour la PR.

Fusionner la pull request de Dependabot

Section intitulée « Fusionner la pull request de Dependabot »Une fois la PR vérifiée et testée, on peut procéder à la fusion. Dependabot propose généralement plusieurs options de fusion :

- Merge Commit : Cette méthode fusionne la PR en créant un commit spécifique pour la mise à jour. Elle est utile si on souhaite conserver un historique détaillé des mises à jour dans le dépôt.

- Squash and Merge : Cette option combine tous les commits de la PR en un seul, ce qui permet de garder un historique plus propre et plus lisible.

- Rebase and Merge : Cette méthode fusionne la PR en l’alignant sur le dernier commit de la branche cible, assurant un historique linéaire.

Je choisis l’option de fusion en fonction de mes préférences et de celles de notre équipe. Une fois la fusion réalisée, la dépendance est mise à jour dans nos projets et les changements sont intégrés.

Automatiser les validations pour les mises à jour mineures

Section intitulée « Automatiser les validations pour les mises à jour mineures »Pour simplifier le processus, on peut aussi configurer Dependabot pour fusionner automatiquement les mises à jour mineures ou les mises à jour de sécurité sans nécessiter de validation manuelle. Cela est particulièrement utile pour les dépendances de faible impact ou bien testées.

En activant l’option d’auto-merge dans dependabot.yml, les PR

correspondant aux critères définis (par exemple, les mises à jour mineures)

seront automatiquement fusionnées après validation des tests, ce qui permet un

gain de temps significatif pour les projets contenant de nombreuses dépendances.

Configurer l’accès de Dependabot aux registres privés

Section intitulée « Configurer l’accès de Dependabot aux registres privés »Dependabot peut également gérer les mises à jour de dépendances provenant de

registres privés. Si nos projets utilisent des packages hébergés dans des

registres privés (par exemple, pour npm, Docker, ou Maven), on doit configurer

les accès pour que Dependabot puisse y accéder. Cette configuration se fait

en ajoutant des informations d’authentification directement dans le fichier

dependabot.yml pour chaque registre privé.

Dans le fichier dependabot.yml, on commence par spécifier les informations

d’authentification sous la section registries. On peut définir plusieurs

registres privés si nos projets utilisent des écosystèmes différents. Voici un

exemple pour un projet utilisant gradle :

version: 2registries: gradle-artifactory: type: maven-repository url: https://acme.jfrog.io/artifactory/my-gradle-registry username: octocat password: ${{secrets.MY_ARTIFACTORY_PASSWORD}}updates: - package-ecosystem: "gradle" directory: "/" registries: "*" schedule: interval: "monthly"registries: définit ici les informations d’authentification pour chaque registre privé, en utilisant des variables de type secret stockées dans GitHub pour des raisons de sécurité.type: spécifie le type de registre (par exemple,gradlepour gradle oudocker-registrypour Docker).url: indique l’URL du registre privé.token,usernameetpassword: Dependabot utilise ces informations pour accéder aux registres sécurisés. Ces valeurs sont extraites de GitHub Secrets pour éviter d’inclure directement les identifiants dans le code.

Pour sécuriser l’accès aux registres privés, on stocke les identifiants

d’authentification dans les Secrets GitHub des dépôts. Ces secrets, tels

que NPM_AUTH_TOKEN, DOCKER_USERNAME et DOCKER_PASSWORD, sont ensuite

utilisés dans le fichier dependabot.yml. Voici comment les ajouter :

- Sur GitHub, on se rends dans les paramètres de nos dépôts.

- On sélectionne Secrets and variables > Actions et clique sur New repository secret.

- On crée un secret pour chaque identifiant nécessaire (par exemple,

NPM_AUTH_TOKEN,DOCKER_USERNAMEetDOCKER_PASSWORD). - Dependabot peut ainsi utiliser ces informations d’authentification sans que les identifiants ne soient exposés dans le fichier de configuration.

Conclusion

Section intitulée « Conclusion »Dependabot est un outil puissant et accessible pour automatiser la gestion

des dépendances dans un projet, en particulier pour ceux hébergés sur

GitHub. Grâce à sa configuration simple via le fichier dependabot.yml, il

permet de rester à jour sans effort et de sécuriser le projet en détectant les

vulnérabilités connues. Dependabot automatise ainsi la création de pull

requests pour chaque mise à jour, réduisant la charge de travail des

développeurs tout en assurant un suivi constant des versions et des correctifs

de sécurité.

Les fonctionnalités de base de Dependabot, comme les mises à jour de sécurité et les configurations par gestionnaire de packages, permettent de contrôler facilement quelles dépendances sont mises à jour, à quelle fréquence, et dans quelles conditions. En permettant également d’intégrer des identifiants pour accéder aux registres privés, Dependabot garantit que même les dépendances protégées restent synchronisées et sécurisées.

Utiliser Dependabot signifie moins de temps passé sur des tâches de maintenance répétitives et une meilleure sécurité pour le projet. Avec Dependabot, il est possible de s’assurer que chaque mise à jour est appliquée de manière régulière et que le code reste conforme aux meilleures pratiques de sécurité.