Les Workspaces Terraform

Mise à jour :

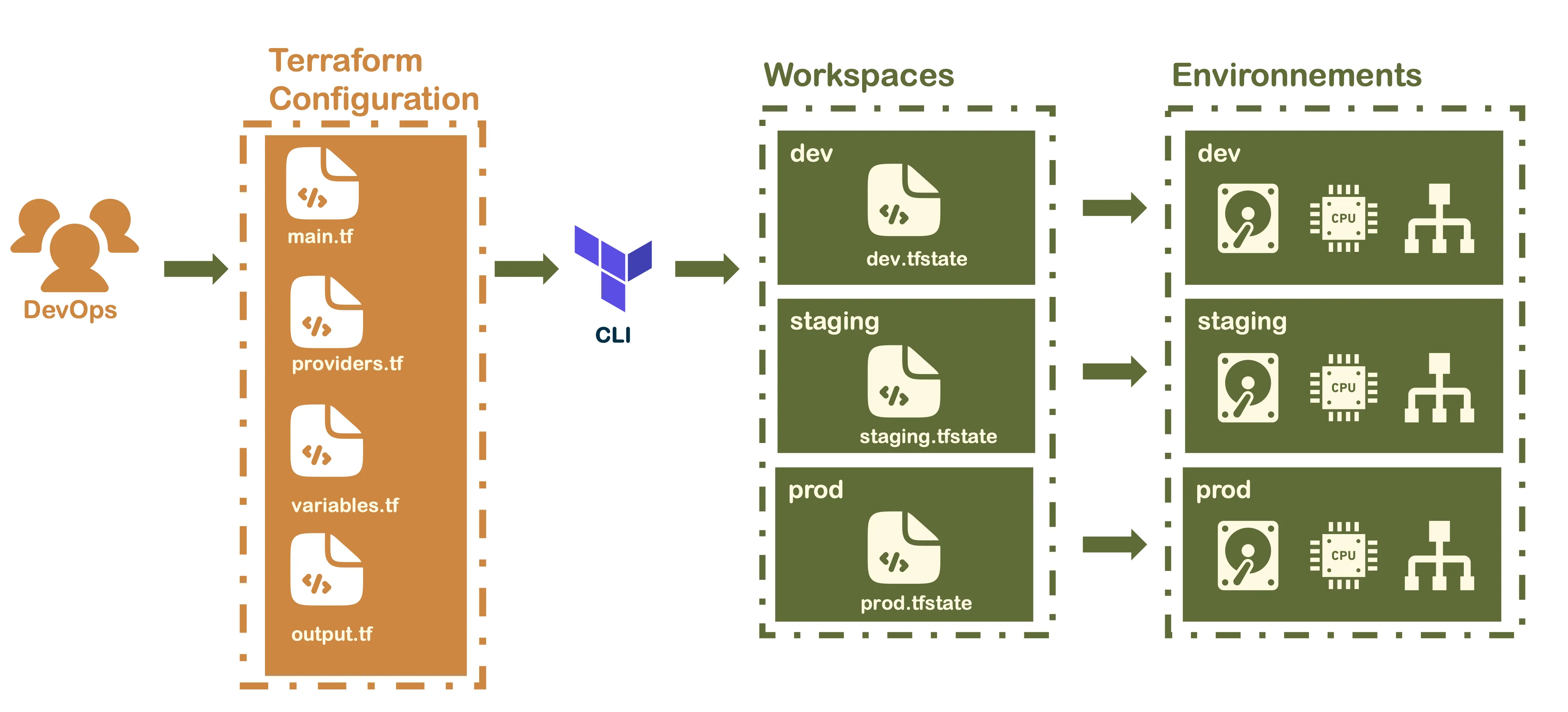

Une fonctionnalité clé de Terraform qui renforce sa puissance et sa polyvalence est la notion de Workspaces. Les Workspaces permettent aux utilisateurs de Terraform de gérer plusieurs états d’infrastructure distincts au sein d’un même ensemble de fichiers de configuration. Cette approche est particulièrement utile pour séparer les environnements (comme le dev, le test et la production) tout en maintenant une base de code cohérente et facilement maintenable.

Gestion des Workspaces

La gestion des Workspaces sont fondamentales pour maximiser les bénéfices de Terraform. Un Workspace dans Terraform est en fait une instance d’état, permettant de gérer différentes configurations à partir d’un même ensemble de fichiers. Cette segmentation offre une grande flexibilité pour manipuler divers environnements tels que le développement, le test et la production.

La gestion des Workspaces se fait avec la commande terraform workspace.

Création d’un Nouveau Workspace

Pour créer un nouveau Workspace, utilisez terraform workspace new suivi du

nom du Workspace. Par exemple, pour créer un Workspace nommé

development :

terraform workspace new prod

Created and switched to workspace "prod"!

You're now on a new, empty workspace. Workspaces isolate their state,so if you run "terraform plan" Terraform will not see any existing statefor this configuration.Ce code crée un Workspace séparé où vous pouvez appliquer des configurations spécifiques sans affecter d’autres Workspaces.

Vérification des Workspaces Existant

Pour voir la liste de tous les Workspaces existants et identifier celui qui est actuellement sélectionné, utilisez la commande suivante :

terraform workspace list default* prodLe workspace actif est celui possédant une étoile devant son nom.

Sélection d’un Workspace

Pour basculer entre les Workspaces, utilisez terraform workspace select

suivi du nom du Workspace. Par exemple, pour sélectionner le Workspace

development :

terraform workspace select default

Switched to workspace "default".Cette commande est utile pour changer l’environnement sur lequel vous travaillez.

Suppression d’un Workspace

Si vous devez supprimer un Workspace (autre que le Workspace par défaut),

utilisez la commande terraform workspace delete :

terraform workspace delete developmentExemple de Configuration avec Workspaces

Voici un exemple simple montrant comment utiliser une variable de Workspace dans du code Terraform :

variable "environment" { description = "L'environnement de déploiement" default = "development"}

provider "aws" { region = "us-west-2"}

resource "aws_instance" "example" { ami = "ami-0c55b159cbfafe1f0" instance_type = "t2.micro"

tags = { Name = "Serveur-${terraform.workspace}" }}Dans cet exemple, le tag Name de la ressource AWS sera différente selon

le Workspace sélectionné, reflétant ainsi l’environnement sur lequel la

ressource est déployée.

Vous pouvez aussi tester contenu pour créer d’autres variables :

high_availability = (terraform.workspace == "prod") ? true : falseUtiliser les Workspaces dans les Modules

Les Workspaces peuvent également être utilisés au sein de modules pour conditionner le comportement ou la configuration. Par exemple :

module "network" { source = "./modules/network" environment = terraform.workspace}Ici, le module network recevra l’information de l’environnement actuel du

Workspace.

Bonnes Pratiques des Workspaces Terraform

La gestion sécurisée des Workspaces Terraform est un élément essentiel pour protéger l’infrastructure et les données sensibles.

Séparation des Environnements et des Privilèges

Une séparation claire des environnements (développement, test, production) est fondamentale. Chaque Workspace doit être traité comme un domaine isolé, avec des droits d’accès distincts. Cette séparation réduit les risques d’erreurs humaines et d’effets indésirables entre les environnements. Il est également important de mettre en œuvre le principe de moindre privilège, en s’assurant que les utilisateurs et les processus automatisés n’ont que les permissions strictement nécessaires pour leurs tâches.

Gestion des États Terraform

Les fichiers de state Terraform, qui conservent les informations d’infrastructure, doivent être manipulés avec soin. Il est recommandé d’utiliser un stockage d’état distant et sécurisé, tel que Terraform Cloud ou un bucket S3 avec chiffrage et versioning activés. Cela permet non seulement de sécuriser les données d’état, mais aussi de faciliter la collaboration et la récupération en cas de perte de données.

Le chiffrage des données sensibles, tant au repos qu’en transit, est essentiel. Pour les secrets tels que les mots de passe ou les clés API, l’utilisation de gestionnaires de secrets comme Vault, AWS Secrets Manager, Infisical ou PassBolt est conseillée. Ces outils permettent de centraliser et de sécuriser la gestion des secrets, tout en les rendant accessibles de manière contrôlée aux Workspaces appropriés.

Intégration Continue et Workspaces Terraform

L’automatisation est une pierre angulaire du DevOps et l’intégration des Workspaces Terraform dans les pipelines d’intégration continue et de déploiement continu (CI/CD) est essentielle pour une gestion efficace de l’infrastructure.

La première étape consiste à intégrer Terraform dans les pipelines CI/CD. Les outils comme Jenkins, GitLab CI ou GitHub Actions peuvent être configurés pour exécuter les commandes Terraform plan et apply lors de l’engagement de code ou selon d’autres déclencheurs. Cette intégration assure que les modifications d’infrastructure sont testées et déployées de manière cohérente et automatisée, en réduisant les erreurs manuelles.

Dans les pipelines CI/CD, il est possible

de sélectionner ou de changer de Workspace Terraform automatiquement en

fonction de la branche ou de l’environnement ciblé. Par exemple, un commit sur

la branche develop peut déclencher des actions Terraform dans le Workspace

dev, tandis qu’un merge sur la branche master pourrait cibler le

Workspace prod. Cela permet de s’assurer que les bonnes configurations

sont appliquées au bon environnement.

Les tests automatisés sont une composante essentielle de l’intégration continue. En incorporant des tests d’infrastructure, comme les tests de conformité, de sécurité ou de performances, dans les pipelines CI/CD, on s’assure que l’infrastructure déployée répond aux normes requises. Des outils comme Terratest ou des frameworks de test intégrés peuvent être utilisés à cet effet.

La gestion des dépendances, avec un outil comme Renovate et des versions est également importante dans l’automatisation. Utiliser des modules Terraform versionnés permet de s’assurer de la cohérence et de la reproductibilité des environnements. Cela aide également à suivre les changements et à faciliter les rollbacks si nécessaire.

Conclusion

En conclusion, l’adoption et la gestion efficace des Workspaces Terraform représentent un atout considérable dans le domaine du DevOps. Par leur capacité à gérer de manière isolée et sécurisée différentes configurations d’infrastructure, les Workspaces offrent une flexibilité et une efficacité essentielles pour la gestion des environnements multiples comme le développement, le test et la production.