Maîtriser les Commandes Linux avec l'Outil Arsenal

Mise à jour :

Je suis ravi de vous présenter aujourd’hui Arsenal, un outil open-source indispensable pour les utilisateurs de Linux. Créé par Orange Cyberdéfense, ce logiciel est une véritable aubaine pour tous ceux qui souhaitent utiliser efficacement les outils en ligne de commande sur le pentesting. Arsenal se positionne comme un assistant personnel incontournable pour retrouver rapidement vos commandes favorites. Que vous soyez un administrateur système expérimenté ou un passionné de Linux, Arsenal promet de transformer votre manière d’interagir avec le terminal.

Se former c’est important

En tant qu’administrateur système, comprendre et maîtriser les outils de pentesting (tests de pénétration) et ceux utilisés par les hackers est hyper important pour assurer la sécurité des systèmes et des réseaux que vous gérez. Cette formation continue n’est pas seulement une question de connaître les outils eux-mêmes, mais aussi de comprendre les méthodes et la psychologie des attaquants. Voici pourquoi ces connaissances sont essentielles :

-

Identification des Vulnérabilités : L’utilisation d’outils de pentesting vous permet de découvrir les faiblesses dans vos systèmes avant qu’elles ne soient exploitées par des hackers. En vous mettant dans la peau d’un attaquant, vous pouvez mieux évaluer et renforcer la sécurité de vos infrastructures.

-

Compréhension des Tactiques des Hackers : Les hackers évoluent constamment dans leurs méthodes d’attaque. Se former sur les outils qu’ils utilisent vous donne un aperçu précieux de leurs stratégies, vous permettant de mieux anticiper et contrer leurs tentatives d’intrusion.

-

Amélioration des Stratégies de Défense : En connaissant les outils et techniques d’attaque, vous pouvez développer des stratégies de défense plus robustes. Cela inclut la mise en place de systèmes de détection et de prévention des intrusions plus efficaces.

-

Responsabilité Éthique : En tant qu’administrateur système, vous avez la responsabilité de protéger les données et les infrastructures de votre organisation. La formation en pentesting et la compréhension des outils de hackers renforcent votre capacité à assumer cette responsabilité éthique.

-

Collaboration et Partage de Connaissances : La connaissance des outils et techniques d’attaque favorise une meilleure collaboration avec les équipes de sécurité et d’autres administrateurs système. Le partage de ces connaissances contribue à la création d’une culture de la sécurité plus forte au sein de l’organisation.

-

Préparation aux Situations Réelles : En pratiquant le pentesting dans un environnement contrôlé, vous êtes mieux préparé à réagir efficacement en cas d’attaque réelle. Cela vous permet de tester et d’améliorer vos réponses d’urgence face aux incidents de sécurité.

En résumé, la formation sur les outils de pentesting et ceux utilisés par les hackers est un élément fondamental pour tout administrateur système soucieux de la sécurité. Cette connaissance approfondie n’est pas seulement un atout pour la protection des systèmes, mais elle est aussi une nécessité dans un paysage numérique où les menaces évoluent rapidement.

Installation d’Arsenal

L’installation d’Arsenal est un assez simple, accessible même pour les utilisateurs moins expérimentés de Linux. Commençons par cloner le projet Arsenal depuis sa source officielle, le dépôt GitHub.

Nous allons utiliser pipx pour l’installer :

python3 -m ensurepip --upgrade

sudo pip install pipxTout d’abord, ouvrez votre terminal et tapez la commande suivante pour cloner le dépôt GitHub d’Arsenal :

git clone https://github.com/Orange-Cyberdefense/arsenal.gitcd arsenalpipx install ./Utilisation d’Arsenal

Une fois Arsenal installé, l’heure est venue de découvrir comment cet outil peut simplifier votre utilisation quotidienne du terminal Linux. Arsenal brille particulièrement dans sa capacité à rechercher et récupérer des commandes spécifiques, vous permettant de gagner un temps précieux.

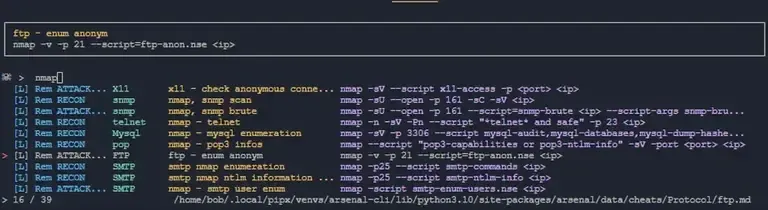

Arsenal est livré avec un ensemble de cheats principalement axées sur les

tests d’intrusion. La fonction de recherche est puissante et flexible. Vous

pouvez rechercher des commandes par mots-clés, catégories ou même par des

fragments de commandes. Par exemple, réseau ou nmap vous montrera toutes les

commandes liées au réseau ou à cette commande. En sélectionnant une commande

spécifique dans les résultats de la recherche, Arsenal vous permet de la copier

directement dans votre presse-papiers ou de l’exécuter immédiatement dans le

terminal.

L’interface utilisateur d’Arsenal est conçue pour être intuitive. En naviguant dans les différentes catégories et listes de commandes, vous découvrirez rapidement comment accéder aux commandes que vous utilisez fréquemment.

Cette facilité d’accès et de gestion des commandes fait d’Arsenal un outil indispensable pour tout utilisateur de Linux. Que vous soyez en train de dépanner un réseau ou de configurer un serveur, Arsenal rend ces tâches moins intimidantes et plus efficaces. Dans le prochain chapitre, nous verrons comment ajouter vos propres commandes à Arsenal, le personnalisant encore plus selon vos besoins.

Personnalisation d’Arsenal

Après avoir exploré les commandes fournies avec Arsenal, vous souhaiterez probablement y ajouter vos propres cheats sur vos commandes favorites. Cette personnalisation rend Arsenal encore plus puissant, en l’adaptant à vos besoins et préférences spécifiques.

Pour commencer, créez un fichier Markdown (.md) dans le répertoire ~/.cheats.

Dans ce fichier, vous pouvez écrire vos commandes personnalisées. Par exemple,

créez un fichier crane.md et y ajoutez des commandes sous forme de liste, en

respectant le format de Markdown.

Chaque commande doit être écrite avec une description claire et, si nécessaire,

des explications sur son utilisation. Par exemple, si vous ajoutez la commande

crane permettant de copier une image d’une registry vers une autre :

# Crane

% docker

## Copie une image d'une registry source vers une autre

```bashcrane copy <image_source> <image_destination>```Il est possible de définir des valeurs par défaut pour les variables :

## Récupère le manifest d'une image

```bashcrane manifest <image|ubuntu> | jq```Il est conseillé de regrouper vos commandes par catégories ou par utilisation. Cela rend la recherche et l’accès plus aisés à l’avenir.

Conclusion

En parcourant les différentes étapes de l’utilisation et de la personnalisation d’Arsenal, nous avons vu comment cet outil peut devenir un compagnon indispensable dans la gestion des commandes Linux. De l’installation simple à la personnalisation avancée, Arsenal se révèle être un outil flexible et puissant, adapté à une large gamme d’utilisateurs, des novices aux experts en système.

D’ailleurs, c’est pour cette raison qu’Arsenal a rejoint ma liste d’outils DevOps Indispensables !

Plus d’infos

- Le Projet : Cette page est la source principale pour télécharger Arsenal, consulter les dernières mises à jour et contribuer au projet. https://github.com/Orange-Cyberdefense/arsenal ↗