Kubescape 4.0 est une plateforme de sécurité Kubernetes open-source qui scanne vos clusters, manifests et images pour détecter les vulnérabilités CVE et les mauvaises configurations. Cette version majeure introduit la correction automatique des manifests, le scan d’images, les Validating Admission Policies natives Kubernetes et le patch d’images vulnérables.

Ce que vous allez apprendre

Section intitulée « Ce que vous allez apprendre »- Scanner un cluster selon les frameworks NSA, MITRE, CIS

- Détecter les CVE dans vos images conteneurs

- Corriger automatiquement les manifests avec

kubescape fix - Générer des Validating Admission Policies (VAP)

- Patcher les images vulnérables

Nouveautés de la version 4.0

Section intitulée « Nouveautés de la version 4.0 »La version 4.0 de Kubescape apporte des fonctionnalités majeures qui transforment l’outil en plateforme de sécurité complète :

| Fonctionnalité | Description | Commande |

|---|---|---|

| Scan d’images | Détection des CVE dans les images conteneurs | kubescape scan image |

| Fix automatique | Correction des manifests YAML insécurisés | kubescape fix |

| VAP natives | Génération de Validating Admission Policies CEL | kubescape vap |

| Patch d’images | Correction automatique des vulnérabilités d’images | kubescape patch |

| Serveur MCP | Intégration avec assistants IA | kubescape mcpserver |

| Nouveaux CIS | Support CIS v1.10, v1.12, AKS/EKS t1.8 | kubescape list frameworks |

| Performance | Optimisation CPU/mémoire pour scans intensifs | — |

Fonctionnalités de Kubescape

Section intitulée « Fonctionnalités de Kubescape »Kubescape propose un ensemble riche de fonctionnalités pour renforcer la sécurité des environnements Kubernetes :

- Shift-left security : Kubescape permet aux développeurs d’identifier les mauvais paramétrages dès la soumission des fichiers de manifeste, favorisant une approche proactive de la sécurité.

- Intégration IDE et CI/CD : L’outil s’intègre facilement à des environnements de développement comme VSCode, Lens et à des plateformes CI/CD telles que GitHub et GitLab, ce qui permet de réaliser des vérifications de sécurité tout au long du processus de développement.

- Scan de clusters : Kubescape peut scanner les clusters Kubernetes actifs à la recherche de vulnérabilités, de configurations incorrectes ou d’autres problèmes de sécurité.

- Support de plusieurs frameworks : Il teste les configurations de sécurité selon divers cadres tels que la NSA, MITRE, SOC2 et d’autres.

- Validation des YAML et des charts Helm : L’outil vérifie les fichiers YAML et les Helm charts selon les critères des cadres de sécurité, même en l’absence d’un cluster actif.

- Renforcement de Kubernetes : Il permet d’identifier et de remédier aux mauvaises configurations et vulnérabilités via des scans manuels, récurrents ou déclenchés par un événement.

- Sécurité à l’exécution : Kubescape offre une protection continue à l’exécution avec une surveillance constante et la détection des menaces pour les applications déployées.

- Gestion de la conformité : L’outil aide à maintenir la conformité aux cadres et normes reconnus, simplifiant ainsi le respect des exigences réglementaires.

- Support multi-cloud : Il offre une sécurité fluide sur plusieurs fournisseurs cloud et différentes distributions de Kubernetes, garantissant une protection homogène.

Ces fonctionnalités rendent Kubescape très flexible pour assurer une sécurité robuste à chaque étape du cycle de vie d’un projet Kubernetes, que ce soit au niveau du code, de l’infrastructure ou des applications en production.

Installation de Kubescape 4

Section intitulée « Installation de Kubescape 4 »Installez Kubescape via le script officiel :

curl -s https://raw.githubusercontent.com/kubescape/kubescape/master/install.sh | /bin/bashAjoutez le binaire à votre PATH :

export PATH=$PATH:$HOME/.kubescape/binVérifiez l’installation :

kubescape version# Your current version is: 4.0.1# Build date: 2026-02-12T15:17:22Zbrew install kubescapedocker run -v ~/.kube:/root/.kube quay.io/kubescape/kubescape:v4.0.1 scanPour une surveillance continue dans le cluster :

helm repo add kubescape https://kubescape.github.io/helm-chartshelm repo updatehelm install kubescape kubescape/kubescape-operator -n kubescape --create-namespaceCLI vs Opérateur : quel mode choisir ?

Section intitulée « CLI vs Opérateur : quel mode choisir ? »Kubescape propose deux modes d’utilisation complémentaires :

Cas d’usage : scans ponctuels, pipelines CI/CD, analyse locale.

- Installation : binaire local (

curl) ou container Docker - Scan d’images : manuel avec

kubescape scan image - Registry privé : credentials passés en ligne de commande

- Rapports : fichiers locaux (SARIF, JSON, HTML, JUnit)

- Impact : aucun sur le cluster, exécution côté développeur/CI

# Exemple : scan CI avec seuilkubescape scan . --compliance-threshold 80 --format sarifCas d’usage : surveillance continue, inventaire des vulnérabilités.

- Installation : Helm chart déployé dans le cluster

- Scan d’images : automatique sur toutes les images déployées

- Registry privé : Secret K8s configuré une fois pour toutes

- Rapports : export vers ARMO Platform ou via CRDs

- Impact : consomme CPU/RAM dans le cluster

# Déploiement de l'opérateurhelm install kubescape kubescape/kubescape-operator -n kubescapeFonctionnement de Kubescape

Section intitulée « Fonctionnement de Kubescape »kubescape utilise toute une série de contrôles basés sur les directives de sécurité fournies par la NSA, la CISA et Microsoft, entre autres. Ces contrôles sont regroupés en quatre catégories, appelées des cadres :

Le tableau des frameworks supportés par Kubescape inclut plusieurs options qui permettent d’auditer et de sécuriser un cluster Kubernetes. Voici une description des principaux cadres :

- AllControls : Exécute tous les contrôles disponibles.

- ArmoBest : Propose des recommandations spécifiques basées sur l’expertise de l’équipe Kubescape.

- DevOpsBest : Couverture basique des points essentiels pour la sécurité.

- MITRE et NSA : Conformes aux recommandations des organisations respectives.

- SOC2 : Axé sur la conformité SOC 2.

- CIS : Des contrôles spécifiques pour les versions Kubernetes AKS, EKS et standard.

Ces cadres vous permettent de choisir celui qui correspond le mieux à vos besoins de sécurité, en fonction de l’environnement utilisé.

Pour afficher les frameworks disponibles :

kubescape list frameworks╭──────────────────────╮│ Supported frameworks │├──────────────────────┤│ AllControls │├──────────────────────┤│ ArmoBest │├──────────────────────┤│ DevOpsBest │├──────────────────────┤│ MITRE │├──────────────────────┤│ NSA │├──────────────────────┤│ SOC2 │├──────────────────────┤│ cis-aks-t1.2.0 │├──────────────────────┤│ cis-aks-t1.8.0 │├──────────────────────┤│ cis-eks-t1.7.0 │├──────────────────────┤│ cis-eks-t1.8.0 │├──────────────────────┤│ cis-v1.10.0 │├──────────────────────┤│ cis-v1.12.0 │╰──────────────────────╯Nos Premiers scans avec kubescape

Section intitulée « Nos Premiers scans avec kubescape »Plutôt que de lancer tous les contrôles, nous allons découper notre analyse sous deux angles. En effet, l’analyse peut se faire soit sur l’état de santé du Cluster, soit de celui des applications qu’il héberge.

Analyse d’un Cluster Kubernetes avec kubescape

Section intitulée « Analyse d’un Cluster Kubernetes avec kubescape »En premier lieu, pour assurer la sécurité des applications hébergées au sein de nos clusters Kubernetes contre les attaques, il est important que ceux-ci soient correctement durcis.

kubescape permet :

- D’identifier des nodes non sécurisés (clients Kubelet sans authentification TLS)

- De rechercher les interfaces exposées et non sécurisées, par ex. une API.

- De détecter si le cluster est affecté par des CVE connues.

- De détecter les politiques réseau manquantes.

- …

Pour lancer une analyse, il suffit de lancer la commande scan :

kubescape scan# Sortie sur un cluster Minikube de test

Security posture overview for cluster: 'minikube'

In this overview, Kubescape shows you a summary of your cluster security posture...

Control plane╭────┬─────────────────────────────────────┬───────────────────────────────────────────╮│ │ Control name │ Docs │├────┼─────────────────────────────────────┼───────────────────────────────────────────┤│ ✅ │ API server insecure port is enabled │ https://kubescape.io/docs/controls/c-0005 ││ ❌ │ Anonymous access enabled │ https://kubescape.io/docs/controls/c-0262 ││ ❌ │ Audit logs enabled │ https://kubescape.io/docs/controls/c-0067 ││ ✅ │ RBAC enabled │ https://kubescape.io/docs/controls/c-0088 ││ ❌ │ Secret/etcd encryption enabled │ https://kubescape.io/docs/controls/c-0066 │╰────┴─────────────────────────────────────┴───────────────────────────────────────────╯

Access control╭────────────────────────────────────────────────────┬───────────┬────────────────────────────────────╮│ Control name │ Resources │ View details │├────────────────────────────────────────────────────┼───────────┼────────────────────────────────────┤│ Administrative Roles │ 1 │ $ kubescape scan control C-0035 -v ││ List Kubernetes secrets │ 12 │ $ kubescape scan control C-0015 -v ││ Minimize access to create pods │ 4 │ $ kubescape scan control C-0188 -v ││ Minimize wildcard use in Roles and ClusterRoles │ 1 │ $ kubescape scan control C-0187 -v ││ Portforwarding privileges │ 1 │ $ kubescape scan control C-0063 -v ││ Prevent containers from allowing command execution │ 2 │ $ kubescape scan control C-0002 -v ││ Roles with delete capabilities │ 8 │ $ kubescape scan control C-0007 -v ││ Validate admission controller (mutating) │ 1 │ $ kubescape scan control C-0039 -v ││ Validate admission controller (validating) │ 2 │ $ kubescape scan control C-0036 -v │╰────────────────────────────────────────────────────┴───────────┴────────────────────────────────────╯

Secrets╭─────────────────────────────────────────────────┬───────────┬────────────────────────────────────╮│ Control name │ Resources │ View details │├─────────────────────────────────────────────────┼───────────┼────────────────────────────────────┤│ Applications credentials in configuration files │ 2 │ $ kubescape scan control C-0012 -v │╰─────────────────────────────────────────────────┴───────────┴────────────────────────────────────╯

Network╭────────────────────────┬───────────┬────────────────────────────────────╮│ Control name │ Resources │ View details │├────────────────────────┼───────────┼────────────────────────────────────┤│ Missing network policy │ 16 │ $ kubescape scan control C-0260 -v │╰────────────────────────┴───────────┴────────────────────────────────────╯

Workload╭─────────────────────────┬───────────┬────────────────────────────────────╮│ Control name │ Resources │ View details │├─────────────────────────┼───────────┼────────────────────────────────────┤│ Host PID/IPC privileges │ 0 │ $ kubescape scan control C-0038 -v ││ HostNetwork access │ 0 │ $ kubescape scan control C-0041 -v ││ HostPath mount │ 0 │ $ kubescape scan control C-0048 -v ││ Non-root containers │ 15 │ $ kubescape scan control C-0013 -v ││ Privileged container │ 0 │ $ kubescape scan control C-0057 -v │╰─────────────────────────┴───────────┴────────────────────────────────────╯

Highest-stake workloads───────────────────────

High-stakes workloads are defined as those which Kubescape estimates would havethe highest impact if they were to be exploited.

1. namespace: ingress-nginx, name: ingress-nginx-controller, kind: Deployment2. namespace: default, name: my-app, kind: Deployment3. namespace: kube-system, name: coredns, kind: Deployment

Compliance Score────────────────

* MITRE: 63.90%* NSA: 63.04%

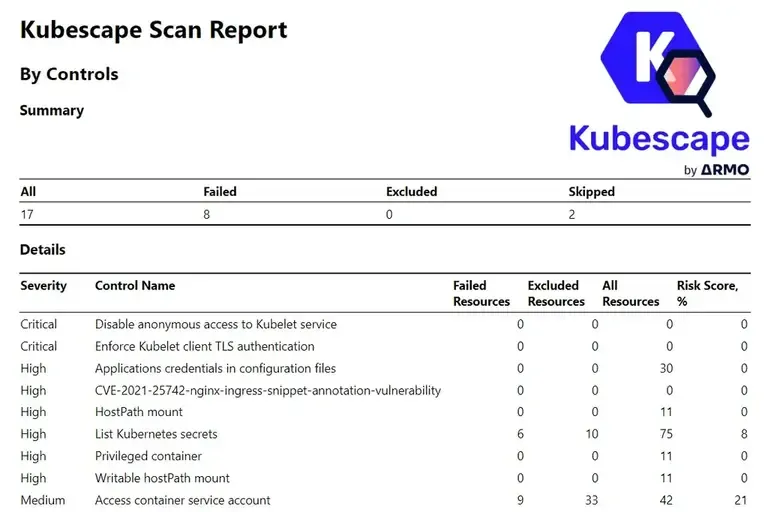

View a full compliance report by running '$ kubescape scan framework nsa'Pour simplifier la lecture et je préfère cette solution, car elle fournit les

liens de remédiations des erreurs rencontrées, j’utilise la sortie au format html.

kubescape scan --format html --output results.html

Un exemple de remédiation proposé :

Il suffit de suivre le lien.

Limiter le scan à un framework, un namespace

Section intitulée « Limiter le scan à un framework, un namespace »Scanner uniquement avec le framework NSA :

kubescape scan framework NSA

──────────────────────────────────────────────────

Framework scanned: NSA

╭─────────────────┬────╮│ Controls │ 26 ││ Passed │ 7 ││ Failed │ 17 ││ Action Required │ 2 │╰─────────────────┴────╯

Failed resources by severity:

╭──────────┬────╮│ Critical │ 0 ││ High │ 20 ││ Medium │ 88 ││ Low │ 13 │╰──────────┴────╯

╭──────────┬────────────────────────────────────────────────────┬──────────────────┬───────────────┬───────────────────╮│ Severity │ Control name │ Failed resources │ All Resources │ Compliance score │├──────────┼────────────────────────────────────────────────────┼──────────────────┼───────────────┼───────────────────┤│ High │ Applications credentials in configuration files │ 2 │ 47 │ 96% ││ High │ Ensure CPU limits are set │ 9 │ 23 │ 61% ││ High │ Ensure memory limits are set │ 9 │ 23 │ 61% ││ Medium │ Non-root containers │ 15 │ 23 │ 35% ││ Medium │ Allow privilege escalation │ 10 │ 23 │ 57% ││ Medium │ Ingress and Egress blocked │ 15 │ 23 │ 35% │├──────────┼────────────────────────────────────────────────────┼──────────────────┼───────────────┼───────────────────┤│ │ Resource Summary │ 43 │ 215 │ 63.04% │╰──────────┴────────────────────────────────────────────────────┴──────────────────┴───────────────┴───────────────────╯Scanner un namespace spécifique :

kubescape scan --include-namespaces default framework DevOpsBestExclure certains namespaces :

kubescape scan --exclude-namespaces kube-system,kube-public framework NSAPour découvrir toutes les options disponibles :

kubescape list --help

List frameworks/controls will list the supported frameworks and controls

Usage: kubescape list <policy> [flags]

Examples:

# List default supported frameworks names kubescape list frameworks

# List all supported frameworks names kubescape list frameworks --account <account id>

# List all supported controls names with ids kubescape list controls

Control documentation: https://kubescape.io/docs/controls/

Flags: --access-key string Kubescape SaaS access key. Default will load access key from cache --account string Kubescape SaaS account ID. Default will load account ID from cache --format string output format. supported: 'pretty-print'/'json' (default "pretty-print") -h, --help help for list

Global Flags: --cache-dir string Cache directory [$KS_CACHE_DIR] (default "~/.kubescape") --kube-context string Kube context. Default will use the current-context -l, --logger string Logger level. Supported: debug/info/success/warning/error/fatal [$KS_LOGGER] (default "info") --server string Backend discovery server URLAnalyse des manifests YAML et des charts HELM

Section intitulée « Analyse des manifests YAML et des charts HELM »Kubescape permet d’analyser les manifests YAML mais aussi les Charts HELM. Il permet même de le faire directement dans le dépôt du code source.

kubescape scan framework DevOpsBest https://github.com/kubescape/kubescape

──────────────────────────────────────────────────

Framework scanned: DevOpsBest

╭─────────────────┬────╮│ Controls │ 15 ││ Passed │ 5 ││ Failed │ 10 ││ Action Required │ 0 │╰─────────────────┴────╯

Failed resources by severity:

╭──────────┬─────╮│ Critical │ 0 ││ High │ 100 ││ Medium │ 52 ││ Low │ 395 │╰──────────┴─────╯

╭──────────┬────────────────────────────────┬──────────────────┬───────────────┬──────────────────╮│ Severity │ Control name │ Failed resources │ All Resources │ Compliance score │├──────────┼────────────────────────────────┼──────────────────┼───────────────┼──────────────────┤│ High │ Ensure CPU limits are set │ 50 │ 66 │ 24% ││ High │ Ensure memory limits are set │ 50 │ 66 │ 24% ││ Medium │ Configured liveness probe │ 52 │ 66 │ 21% ││ Low │ Configured readiness probe │ 52 │ 66 │ 21% ││ Low │ Pods in default namespace │ 65 │ 66 │ 2% ││ Low │ Naked pods │ 48 │ 48 │ 0% ││ Low │ Label usage for resources │ 64 │ 66 │ 3% ││ Low │ K8s common labels usage │ 66 │ 66 │ 0% │├──────────┼────────────────────────────────┼──────────────────┼───────────────┼──────────────────┤│ │ Resource Summary │ 66 │ 66 │ 42.93% │╰──────────┴────────────────────────────────┴──────────────────┴───────────────┴──────────────────╯Pour analyser des manifests YAML :

kubescape scan *.yamlPour analyser un une chart HELM :

kubescape scan https://github.com/AdminTurnedDevOps/PearsonCourses/tree/main/Helm-Charts-For-Kubernetes/Segment3/nginxupdateEn analysant les manifests, kubescape peut détecter des problèmes de type :

- Services SSH non sécurisés fonctionnant à l’intérieur d’un conteneur

- Utilisation de sudo des dans la commande de démarrage d’un conteneur

- Exécution de conteneurs en tant que root ou avec des capacités excessives

- Pods prenant trop de ressources CPU et Mémoire.

- …

A la fin de l’analyse kubescape fourni un score de risque de 0% ( très sécurisé ) à 100% ( non sécurisé ).

Scan d’images conteneurs

Section intitulée « Scan d’images conteneurs »Kubescape scanne les images conteneurs pour détecter les vulnérabilités CVE, sans avoir besoin d’un cluster actif (mode CLI).

Scanner une image

Section intitulée « Scanner une image »kubescape scan image nginx:1.27-alpine# Sortie au 17 février 2026 (les CVE varient selon la date du scan)╭──────────┬────────────────┬────────────┬───────────┬───────────┬───────────────────╮│ Severity │ Vulnerability │ Component │ Version │ Fixed in │ Image │├──────────┼────────────────┼────────────┼───────────┼───────────┼───────────────────┤│ Critical │ CVE-2025-15467 │ libcrypto3 │ 3.3.3-r0 │ 3.3.6-r0 │ nginx:1.27-alpine ││ Critical │ CVE-2025-15467 │ libssl3 │ 3.3.3-r0 │ 3.3.6-r0 │ nginx:1.27-alpine ││ Critical │ CVE-2025-49794 │ libxml2 │ 2.13.4-r5 │ 2.13.9-r0 │ nginx:1.27-alpine ││ High │ CVE-2025-5399 │ curl │ 8.12.1-r1 │ 8.14.1-r0 │ nginx:1.27-alpine ││ High │ CVE-2025-5399 │ libcurl │ 8.12.1-r1 │ 8.14.1-r0 │ nginx:1.27-alpine ││ High │ CVE-2025-59375 │ libexpat │ 2.7.0-r0 │ 2.7.2-r0 │ nginx:1.27-alpine ││ High │ CVE-2026-1642 │ nginx │ 1.27.5-r1 │ │ nginx:1.27-alpine │╰──────────┴────────────────┴────────────┴───────────┴───────────┴───────────────────╯

81 vulnerabilities found* 4 Critical* 27 High* 38 Medium* 12 OtherAuthentification registry privé

Section intitulée « Authentification registry privé »CLI :

kubescape scan image registry.example.com/app:v1.2 \ --username $REGISTRY_USER \ --password $REGISTRY_PASSWORDOpérateur : configurez un Secret Kubernetes avec vos credentials, puis référencez-le dans la configuration de l’opérateur. Voir la documentation Kubescape sur les registries privés.

Scanner les images d’un workload

Section intitulée « Scanner les images d’un workload »Combinez scan de configuration et scan d’images :

kubescape scan workload Deployment/my-app --namespace production --scan-imagesCorrection automatique des manifests (v4.0)

Section intitulée « Correction automatique des manifests (v4.0) »La commande kubescape fix analyse un rapport de scan et corrige

automatiquement les manifests YAML pour appliquer les bonnes pratiques de

sécurité.

-

Scanner le manifest et générer un rapport JSON

Fenêtre de terminal kubescape scan deployment.yaml --format json --output scan-results.json -

Appliquer les corrections automatiques

Fenêtre de terminal kubescape fix scan-results.jsonKubescape affiche les changements appliqués :

The following changes will be applied:File: deployment.yamlResource: insecure-appKind: DeploymentChanges:1) spec.template.spec.containers[0].securityContext.runAsGroup = 10002) spec.template.spec.containers[0].securityContext.readOnlyRootFilesystem = true3) spec.template.spec.containers[0].securityContext.allowPrivilegeEscalation = false4) spec.template.spec.containers[0].securityContext.privileged = false5) spec.template.spec.containers[0].securityContext.runAsNonRoot = true -

Vérifier les changements (dry-run)

Fenêtre de terminal kubescape fix scan-results.json --dry-run

Validating Admission Policies (v4.0)

Section intitulée « Validating Admission Policies (v4.0) »Kubescape peut générer des Validating Admission Policies (VAP) natives Kubernetes pour bloquer les ressources non conformes avant leur création.

Déployer la bibliothèque de policies CEL

Section intitulée « Déployer la bibliothèque de policies CEL »kubescape vap deploy-library | kubectl apply -f -Cette commande crée :

- Un CustomResourceDefinition

ControlConfiguration - Les ValidatingAdmissionPolicy pour chaque contrôle Kubescape

Créer un binding de policy

Section intitulée « Créer un binding de policy »Bloquer les conteneurs privilégiés dans le namespace default :

kubescape vap create-policy-binding \ --name no-privileged \ --policy c-0057 \ --namespace=default | kubectl apply -f -Résultat généré :

apiVersion: admissionregistration.k8s.io/v1kind: ValidatingAdmissionPolicyBindingmetadata: name: no-privilegedspec: matchResources: namespaceSelector: matchExpressions: - key: kubernetes.io/metadata.name operator: In values: - default policyName: c-0057 validationActions: - DenyPatch d’images vulnérables

Section intitulée « Patch d’images vulnérables »La commande kubescape patch s’appuie sur Copacetic

et BuildKit pour reconstruire une image en mettant à jour les packages

vulnérables, sans modifier le Dockerfile d’origine.

Prérequis

Section intitulée « Prérequis »Le patching nécessite buildkitd en cours d’exécution :

sudo buildkitd &Patcher une image

Section intitulée « Patcher une image »sudo kubescape patch --image docker.io/library/nginx:1.22Kubescape :

- Scanne l’image pour identifier les CVE

- Génère un Dockerfile temporaire avec les mises à jour

- Reconstruit l’image avec le tag

-patched

Options utiles

Section intitulée « Options utiles »# Spécifier un tag personnalisékubescape patch --image nginx:1.22 --tag nginx:1.22-secure

# Mode verbose pour voir le détailkubescape patch --image nginx:1.22 --verbose

# Définir un seuil de sévérité (échoue si CVE Critical)kubescape patch --image nginx:1.22 --severity-threshold CriticalUtilisation dans les outils de CI/CD

Section intitulée « Utilisation dans les outils de CI/CD »kubescape s’intègre dans la plupart des pipelines CI/CD :

- GitHub Actions (action officielle)

- GitLab CI

- Azure DevOps

- Jenkins

- ArgoCD

Stratégie de gating recommandée

Section intitulée « Stratégie de gating recommandée »Adaptez le comportement selon la branche :

| Contexte | Comportement | Seuils |

|---|---|---|

| Pull Request | Warning (non bloquant) | Score affiché, pas de fail |

| main/master | Bloquant | --compliance-threshold 80 --severity-threshold Critical |

| Release/tag | Bloquant strict | --compliance-threshold 90 --severity-threshold High |

Pipeline GitHub Actions avec seuils

Section intitulée « Pipeline GitHub Actions avec seuils »name: Kubescape Security Scanon: [push, pull_request]

jobs: security-scan: runs-on: ubuntu-24.04 steps: - uses: actions/checkout@v4

- name: Install Kubescape run: | curl -s https://raw.githubusercontent.com/kubescape/kubescape/master/install.sh | /bin/bash echo "$HOME/.kubescape/bin" >> $GITHUB_PATH

- name: Scan manifests run: | kubescape scan . \ --format sarif \ --output results.sarif \ --compliance-threshold 80 \ --severity-threshold High

- name: Upload to GitHub Security uses: github/codeql-action/upload-sarif@v3 if: always() with: sarif_file: results.sarifOptions de seuils pour la CI

Section intitulée « Options de seuils pour la CI »| Option | Description | Exemple |

|---|---|---|

--compliance-threshold | Score minimum de conformité (%) | --compliance-threshold 80 |

--severity-threshold | Échoue si vulnérabilités >= sévérité | --severity-threshold High |

--format | Format de sortie (sarif, json, junit, html) | --format sarif |

Gestion des exceptions et baseline

Section intitulée « Gestion des exceptions et baseline »Lorsque vous intégrez Kubescape en CI, vous allez rapidement avoir des faux positifs ou des alertes acceptées temporairement. Sans gestion des exceptions, vous deviendrez “sourds” aux alertes.

Créer une baseline

Section intitulée « Créer une baseline »Figez l’état actuel comme référence :

kubescape scan --format json --output baseline.jsonExclure des contrôles ou ressources

Section intitulée « Exclure des contrôles ou ressources »Créez un fichier exceptions.json :

{ "name": "Exceptions projet X", "policyType": "exceptions", "exceptions": [ { "name": "Allow privileged for monitoring", "policyId": "C-0057", "resources": [ { "designator": "Namespace=monitoring" } ] } ]}Appliquez lors du scan :

kubescape scan --exceptions exceptions.jsonUtilisation de l’extension VSCode

Section intitulée « Utilisation de l’extension VSCode »Kubescape fournit une extension VSCode qui analyse les manifests en temps réel pendant l’édition.

L’extension détecte automatiquement :

- Les configurations non sécurisées

- Les images vulnérables

- Les manques de limites de ressources

- Les violations de bonnes pratiques

À retenir

Section intitulée « À retenir »- Kubescape est une plateforme complète de sécurité Kubernetes

- CLI pour les scans ponctuels et CI/CD, Opérateur pour la surveillance continue

- La commande

scanaudite clusters, manifests et images selon NSA, MITRE, CIS - Le scan d’images détecte les CVE (résultats dépendent de la fraîcheur de la base)

kubescape fixcorrige automatiquement les manifests (toujours--dry-rund’abord)- Les VAP bloquent les déploiements non conformes (GA depuis K8s 1.30)

kubescape patchutilise Copacetic/BuildKit pour corriger les images- Gérez vos exceptions dans Git pour éviter le drift et la fatigue d’alertes

- Les seuils CI (

--compliance-threshold,--severity-threshold) automatisent le contrôle qualité