Vous découvrez le cloud OUTSCALE et vous cherchez à comprendre comment gérer vos ressources ? Cockpit est l’interface web qui vous permet de créer et administrer vos machines virtuelles, vos réseaux et votre stockage sans écrire une seule ligne de commande.

Dans ce guide, vous apprendrez à vous connecter, à naviguer dans l’interface, et surtout à créer votre première VM accessible en SSH — le passage obligé pour tout débutant sur OUTSCALE.

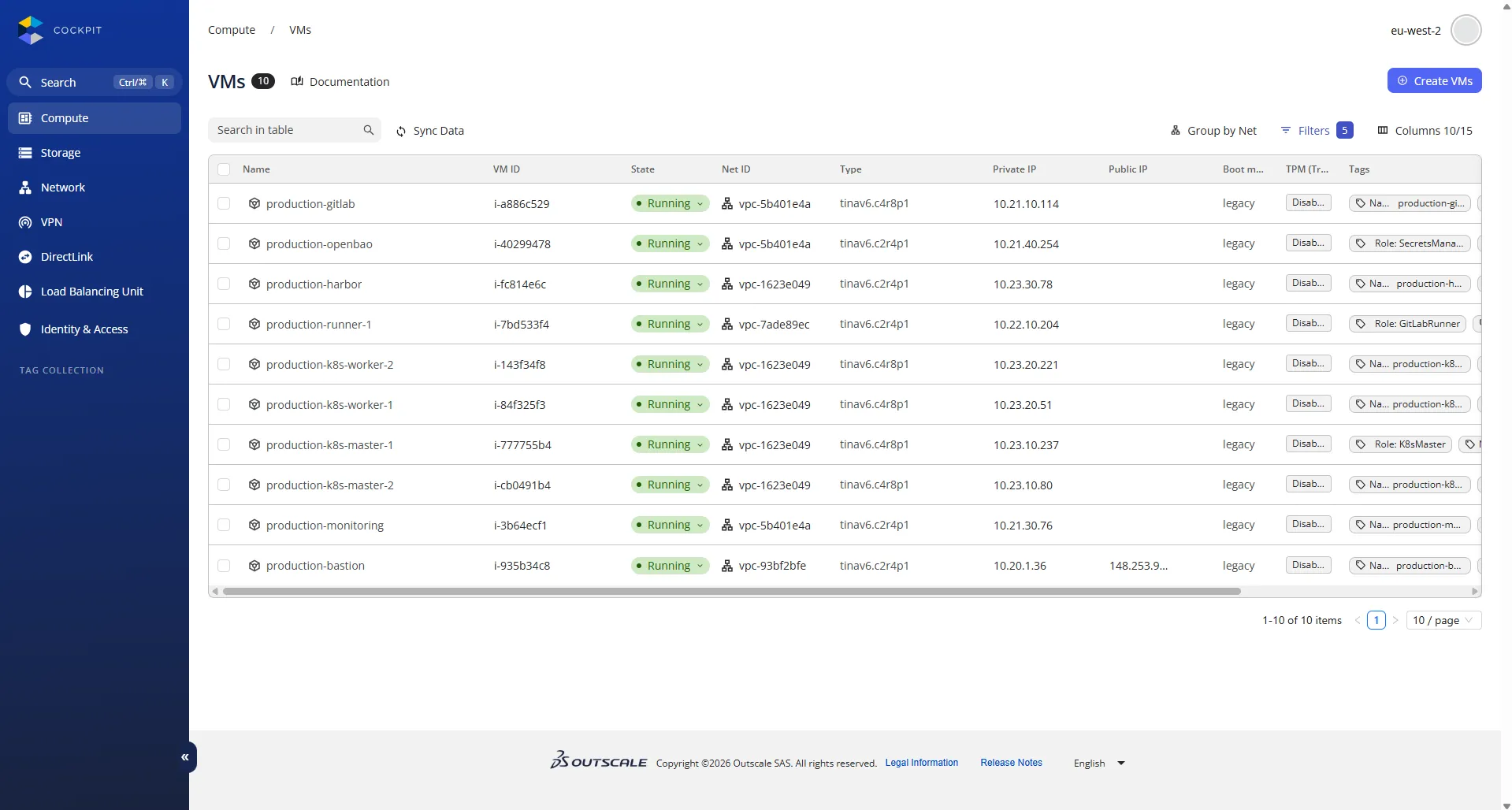

L’image ci-dessus montre le dashboard principal de Cockpit : à gauche, le menu de navigation avec les différentes catégories de ressources ; au centre, la liste de vos VMs avec leur état, leur IP et leurs caractéristiques.

Comprendre le vocabulaire OUTSCALE

Section intitulée « Comprendre le vocabulaire OUTSCALE »Avant de vous lancer, prenez quelques minutes pour assimiler les termes que vous rencontrerez partout dans Cockpit. Cette section vous évitera bien des confusions par la suite.

- Net et Subnet : Un Net est votre réseau privé virtuel dans le cloud — pensez-y comme votre datacenter virtuel isolé. À l’intérieur d’un Net, vous créez des Subnets (sous-réseaux) avec des plages d’adresses IP dédiées. Par exemple, vous pourriez avoir un subnet “public” (10.0.1.0/24) pour vos serveurs web et un subnet “privé” (10.0.2.0/24) pour vos bases de données.

- Security Group : C’est votre pare-feu virtuel. Il définit quels flux réseau sont autorisés à entrer ou sortir de vos VMs. Par défaut, un Security Group bloque tout le trafic entrant — c’est pourquoi vos VMs semblent “inaccessibles” tant que vous n’avez pas ouvert les ports nécessaires.

- Keypair : Pour vous connecter en SSH à une VM, vous n’utilisez pas un mot de passe mais une paire de clés cryptographiques. Cockpit génère la paire et vous donne le fichier de clé privée à télécharger. Sans ce fichier, impossible de vous connecter — conservez-le précieusement.

- Access Key (AK/SK) : Ce sont vos identifiants pour l’API OUTSCALE. L’Access Key ID (AK) est comme un login, la Secret Key (SK) comme un mot de passe. Vous en aurez besoin pour utiliser l’OAPI CLI ou Terraform.

- EIM (Elastic Identity Management) : C’est le système de gestion des utilisateurs et des permissions. Au lieu de partager les identifiants du compte principal, vous créez des utilisateurs EIM avec des droits limités.

Comment Cockpit est organisé

Section intitulée « Comment Cockpit est organisé »Cockpit regroupe toutes vos ressources en 6 catégories principales, accessibles depuis le menu de gauche. Comprendre cette organisation vous fera gagner un temps précieux.

- La catégorie Calcul contient tout ce qui concerne vos machines virtuelles : les VMs elles-mêmes, les Images (OMI) qui servent de modèles pour les créer, et les Flexible GPUs si vous avez besoin de puissance graphique.

- La catégorie Stockage gère vos disques. Les Volumes sont des disques que vous attachez à vos VMs pour ajouter de l’espace. Les Snapshots sont des sauvegardes de ces volumes — pratiques pour restaurer ou dupliquer des données.

- La catégorie Sécurité regroupe les éléments de contrôle d’accès : les IP publiques (adresses que vous associez à vos VMs pour les rendre accessibles depuis Internet), les Keypairs (clés SSH), les Security Groups (pare-feu), et les Route Tables (règles de routage réseau).

- La catégorie Net gère l’architecture réseau : vos réseaux privés (Nets), sous-réseaux (Subnets), connexions entre réseaux (Peerings), passerelles Internet et NAT, et connexions VPN ou DirectLink vers vos datacenters.

- La catégorie Services contient actuellement les Load Balancers, qui répartissent le trafic entre plusieurs VMs pour assurer disponibilité et performance.

- La catégorie IAM gère les utilisateurs EIM, leurs permissions (Policies) et leurs groupes.

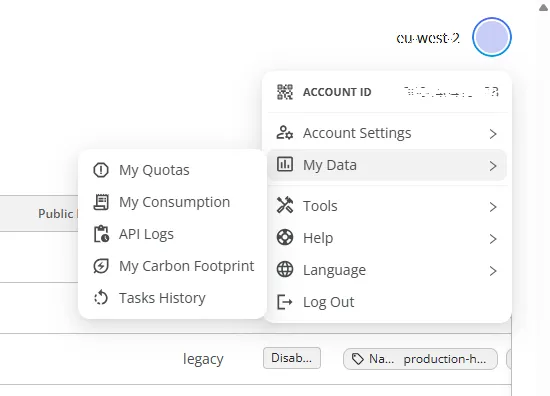

Le menu utilisateur en haut à droite

Section intitulée « Le menu utilisateur en haut à droite »En plus des 6 catégories, un menu en haut à droite (cliquez sur vos initiales) donne accès à des fonctionnalités transversales.

Ce menu vous permet d’accéder à My Data pour consulter vos quotas (limites de ressources), votre consommation et vos coûts, votre empreinte carbone, et l’historique des appels API. Vous y trouverez aussi Account Settings pour gérer vos Access Keys et configurer l’authentification multifacteur. Les sections Tools et Help fournissent des liens vers la documentation et les outils complémentaires.

Se connecter à Cockpit

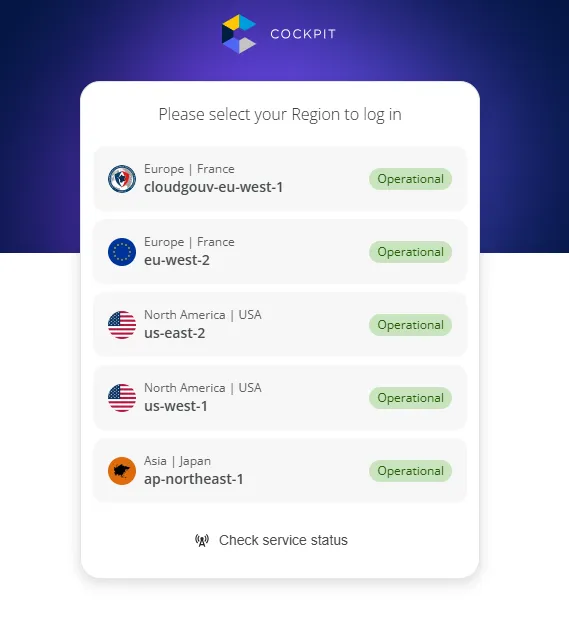

Section intitulée « Se connecter à Cockpit »Choisir votre région de travail

Section intitulée « Choisir votre région de travail »Quand vous accédez à cockpit.outscale.com, Cockpit vous demande d’abord de choisir une région. Ce choix est crucial car les régions sont complètement isolées : une VM créée dans eu-west-2 (France) n’existe pas dans us-east-2 (États-Unis). Vous ne pouvez pas non plus transférer automatiquement des données entre régions.

OUTSCALE propose 5 régions publiques. La région eu-west-2 en France est la plus utilisée en Europe et dispose de 3 sous-régions (a, b, c) pour répartir vos ressources sur différents datacenters physiques. La région cloudgouv-eu-west-1 est le cloud souverain français certifié SecNumCloud, destiné aux données sensibles. Les régions us-east-2 et us-west-1 couvrent les États-Unis, et ap-northeast-1 est située au Japon.

Pour un projet standard en France, choisissez eu-west-2. Si vous avez des contraintes de souveraineté des données, optez pour cloudgouv-eu-west-1.

Les différentes méthodes de connexion

Section intitulée « Les différentes méthodes de connexion »Une fois la région choisie, vous devez vous authentifier. Cockpit supporte plusieurs méthodes selon votre contexte.

C’est la méthode la plus simple pour débuter. Entrez l’email associé à votre compte OUTSCALE, cliquez sur “Log in”, puis saisissez votre mot de passe.

Si c’est votre première connexion, vous n’avez pas encore de mot de passe : cliquez sur “Mot de passe oublié ?” pour en créer un. Ce mot de passe sera le même pour toutes les interfaces OUTSCALE (Cockpit, API, etc.).

Cette méthode utilise vos identifiants API. Cliquez sur “Try another method”, sélectionnez “Access key / Secret key”, puis entrez votre AK (Access Key ID) et votre SK (Secret Key).

C’est utile si vous avez désactivé l’authentification par mot de passe pour des raisons de sécurité, ou si vous êtes un utilisateur EIM sans email configuré.

Si votre entreprise utilise un Identity Provider (IdP) comme Azure AD ou Okta, vous pouvez vous connecter via SSO. Entrez votre identifiant (email ou format AccountID/username pour les utilisateurs EIM) et Cockpit vous redirigera vers votre IdP.

Cette méthode nécessite une configuration préalable côté OUTSCALE et côté IdP.

Pour une sécurité maximale, vous pouvez exiger un certificat client en plus des identifiants. Cette méthode nécessite de configurer des API Access Rules avec une autorité de certification (CA).

C’est typiquement utilisé dans des environnements très sécurisés où l’accès doit être limité à des machines spécifiques.

Renforcer la sécurité avec la MFA

Section intitulée « Renforcer la sécurité avec la MFA »Quel que soit votre mode de connexion, je vous recommande fortement d’activer l’authentification multifacteur (MFA). Elle ajoute une étape de vérification après votre mot de passe : soit via une clé de sécurité USB (comme YubiKey), soit via un code temporaire généré par une application (Google Authenticator, Authy, etc.).

Pour l’activer, cliquez sur vos initiales en haut à droite, puis Account Settings > Authentication > Set up dans la section MFA.

Comprendre l’architecture réseau d’OUTSCALE

Section intitulée « Comprendre l’architecture réseau d’OUTSCALE »Le réseau est souvent la partie la plus déroutante pour les débutants. Cette section clarifie les concepts essentiels.

Le schéma de base : Net, Subnets et passerelles

Section intitulée « Le schéma de base : Net, Subnets et passerelles »Imaginez votre Net comme un bâtiment isolé. À l’intérieur, vous avez des étages (Subnets) avec des bureaux (VMs). Pour communiquer avec l’extérieur, vous avez besoin de portes : l’Internet Service pour un accès direct, ou le NAT Service pour un accès indirect.

Le diagramme ci-dessus illustre cette architecture. Le subnet public (en vert) héberge vos serveurs web accessibles depuis Internet via l’Internet Service. Le subnet privé (en orange) contient vos bases de données qui n’ont pas d’IP publique — elles accèdent à Internet uniquement pour les mises à jour via le NAT Service, mais restent invisibles depuis l’extérieur.

Subnet public vs subnet privé

Section intitulée « Subnet public vs subnet privé »La distinction est subtile mais importante. Un subnet est dit “public” quand sa route table envoie le trafic Internet (0.0.0.0/0) vers un Internet Service. Les VMs de ce subnet peuvent avoir une IP publique et être directement accessibles depuis Internet.

Un subnet “privé” envoie son trafic vers un NAT Service. Les VMs peuvent accéder à Internet (pour télécharger des mises à jour par exemple) mais ne sont pas directement joignables — le NAT masque leur IP privée derrière l’IP du service NAT.

En pratique, vous mettez vos serveurs web dans un subnet public (ils doivent être accessibles) et vos bases de données dans un subnet privé (elles ne doivent communiquer qu’avec vos serveurs web).

Les composants réseau en détail

Section intitulée « Les composants réseau en détail »- L’Internet Service est une passerelle bidirectionnelle vers Internet. Les VMs avec une IP publique dans un subnet routé vers l’Internet Service sont directement accessibles.

- Le NAT Service permet aux VMs sans IP publique d’initier des connexions sortantes (ex: télécharger des paquets), mais bloque les connexions entrantes. Il porte lui-même une IP publique et “traduit” les adresses.

- Les Route Tables définissent où envoyer le trafic selon sa destination. Chaque subnet est associé à une route table. La règle

0.0.0.0/0 → Internet Servicesignifie “tout trafic vers Internet passe par l’Internet Service”. - Les Security Groups filtrent le trafic au niveau de chaque VM. Dans un Net, ils contrôlent le trafic entrant ET sortant (contrairement au cloud public où seul l’entrant est filtré).

Parcours pratique : créer votre première VM accessible en SSH

Section intitulée « Parcours pratique : créer votre première VM accessible en SSH »Maintenant que vous savez vous connecter, naviguer et comment utiliser le réseau, passons à la pratique. Ce parcours vous guide pas à pas pour créer une VM et vous y connecter en SSH — l’exercice fondamental pour tout débutant sur OUTSCALE.

Comptez environ 20 minutes pour compléter ce parcours. À la fin, vous aurez une VM Ubuntu fonctionnelle, accessible depuis votre ordinateur.

-

Connectez-vous et vérifiez votre région

Rendez-vous sur cockpit.outscale.com et connectez-vous. Vérifiez que vous êtes dans la bonne région (visible en haut à droite de l’écran). Pour ce tutoriel, nous utiliserons eu-west-2.

-

Créez votre réseau privé (Net et Subnet)

Avant de créer une VM, vous avez besoin d’un réseau pour l’héberger. Dans le menu de gauche, allez dans Net > Nets & Subnets.

Cliquez sur “Create Net”. Donnez-lui un nom explicite comme “mon-premier-net” et définissez le CIDR

10.0.0.0/16— cette notation signifie que votre réseau pourra contenir des adresses de 10.0.0.1 à 10.0.255.254.Une fois le Net créé, créez un Subnet à l’intérieur. Cliquez sur votre Net, puis “Create Subnet”. Nommez-le “subnet-public”, définissez le CIDR

10.0.1.0/24(adresses de 10.0.1.1 à 10.0.1.254), et choisissez une sous-région (par exemple eu-west-2a). -

Créez votre clé SSH (Keypair)

Sans clé SSH, vous ne pourrez pas vous connecter à votre VM. Allez dans Sécurité > Keypairs et cliquez “Create Keypair”.

Donnez un nom à votre clé, par exemple “ma-cle-ssh”. Cockpit génère automatiquement la paire de clés et vous propose de télécharger le fichier

.rsacontenant la clé privée.Téléchargez et conservez ce fichier précieusement — OUTSCALE ne le stocke pas et ne pourra jamais vous le redonner. Si vous le perdez, vous devrez créer une nouvelle keypair et recréer vos VMs.

-

Créez votre VM

C’est le moment clé. Allez dans Calcul > VMs et cliquez “Create VMs”.

L’assistant de création vous guide à travers plusieurs écrans. Pour l’Image, choisissez une OMI officielle comme “Ubuntu 22.04”. Pour le Type de VM, sélectionnez une configuration adaptée à vos besoins — pour un test, une petite VM (2 vCores, 4 GiB RAM) suffit.

À l’écran Net/Subnet, désactivez “Public Cloud” et sélectionnez votre subnet “subnet-public” créé à l’étape 2. Pour le Security Group, gardez “default” pour l’instant. À l’écran Keypair, sélectionnez “ma-cle-ssh”.

Validez la création. Après quelques secondes, votre VM apparaît dans la liste avec l’état “running”.

-

Ouvrez le port SSH dans le Security Group

Votre VM tourne, mais elle est inaccessible car le Security Group bloque tout le trafic entrant. Vous devez autoriser SSH (port 22) depuis votre adresse IP.

Allez dans Sécurité > Security Groups, sélectionnez le Security Group “default” de votre Net. Cliquez sur “Add Rule” et configurez une règle Inbound : Protocol TCP, Port 22, Source

votre-ip/32.Pour connaître votre IP publique, visitez whatismyip.com. Le

/32signifie que seule cette IP exacte est autorisée — ne mettez jamais0.0.0.0/0pour SSH, car cela ouvrirait l’accès au monde entier. -

Attribuez une IP publique à votre VM

Votre VM a une IP privée (dans votre Net), mais pas encore d’IP publique accessible depuis Internet. Allez dans Sécurité > Public IPs et cliquez “Allocate” pour réserver une nouvelle IP publique.

Une fois l’IP créée, cliquez sur le menu action (⋮) et “Link”. Sélectionnez votre VM. L’IP est maintenant associée.

-

Créez et configurez l’Internet Service

Pour que le trafic puisse atteindre votre VM depuis Internet, vous devez créer une passerelle. Allez dans Net > Internet Services et cliquez “Create Internet Service”.

Attachez l’Internet Service à votre Net. Puis allez dans Net > Route Tables, sélectionnez la route table de votre subnet, et ajoutez une route : destination

0.0.0.0/0(tout Internet), cible = votre Internet Service. -

Connectez-vous en SSH

Tout est en place. Sur votre ordinateur, ouvrez un terminal et tapez :

Fenêtre de terminal # Protégez le fichier de clé (obligatoire)chmod 400 ma-cle-ssh.rsa# Connectez-vous (remplacez par votre IP publique)ssh -i ma-cle-ssh.rsa outscale@51.123.456.789Si tout est bien configuré, vous êtes maintenant connecté à votre VM.

Que faire si ça ne marche pas ?

Section intitulée « Que faire si ça ne marche pas ? »Si vous n’arrivez pas à vous connecter, vérifiez ces points dans l’ordre :

“Je ne vois pas ma VM dans Cockpit” — Vous êtes probablement dans la mauvaise région. Vérifiez le sélecteur de région en haut à droite.

“Connection refused” ou timeout — Le Security Group bloque probablement le trafic. Vérifiez que la règle SSH (port 22) est bien configurée avec votre IP actuelle. Attention : votre IP change si vous êtes sur un réseau mobile ou si votre FAI vous attribue une IP dynamique.

“Permission denied (publickey)” — Soit vous utilisez la mauvaise keypair, soit les permissions du fichier sont incorrectes. Vérifiez que vous avez bien fait chmod 400 et que c’est la bonne clé.

“Network unreachable” — L’Internet Service n’est pas configuré correctement. Vérifiez qu’il est bien attaché à votre Net et que la route 0.0.0.0/0 pointe vers lui.

Parcours pratique : ajouter du stockage à votre VM

Section intitulée « Parcours pratique : ajouter du stockage à votre VM »Maintenant que vous avez une VM fonctionnelle, voyons comment lui ajouter du stockage supplémentaire. C’est utile pour séparer vos données du système, ou simplement pour avoir plus d’espace.

-

Créez un volume

Dans Stockage > Volumes, cliquez “Create Volume”. Choisissez un nom explicite comme “data-volume”.

Pour le type, vous avez trois options : standard (disque magnétique, économique mais lent), gp2 (SSD performant, bon compromis), ou io1 (SSD haute performance avec IOPS garantis).

Définissez la taille en GiB. Important : le volume doit être dans la même sous-région que votre VM (par exemple eu-west-2a).

-

Attachez le volume à votre VM

Une fois créé, cliquez sur le menu action (⋮) du volume et sélectionnez “Link VM”. Choisissez votre VM et un nom de device (par exemple

/dev/sdb).Le volume est maintenant attaché, mais pas encore utilisable — il faut le formater et le monter depuis la VM.

-

Formatez et montez le volume

Connectez-vous à votre VM en SSH, puis exécutez ces commandes :

Fenêtre de terminal # Vérifiez que le volume est bien visiblelsblk# Formatez-le (uniquement la première fois !)sudo mkfs.ext4 /dev/xvdb# Créez un point de montagesudo mkdir /data# Montez le volumesudo mount /dev/xvdb /data# Vérifiezdf -h /dataVos données sur

/datasont maintenant stockées sur le volume séparé. Pour que le montage persiste après un redémarrage, ajoutez une ligne dans/etc/fstab. -

Sauvegardez avec un snapshot

Les snapshots permettent de sauvegarder l’état d’un volume à un instant T. Dans Stockage > Snapshots, cliquez “Create Snapshot” et sélectionnez votre volume.

Le premier snapshot copie tout le volume ; les suivants sont incrémentiels (seuls les blocs modifiés sont copiés), ce qui les rend rapides et économiques.

-

Restaurez si nécessaire

Pour restaurer des données, créez un nouveau volume depuis le snapshot (option dans le menu du snapshot), puis attachez-le à une VM. Vous pouvez ainsi récupérer des données supprimées par erreur ou créer une copie de votre environnement.

Sécuriser votre compte OUTSCALE

Section intitulée « Sécuriser votre compte OUTSCALE »La sécurité est cruciale dans le cloud. Voici les actions essentielles pour protéger votre compte.

Activer l’authentification multifacteur

Section intitulée « Activer l’authentification multifacteur »La MFA (Multi-Factor Authentication) ajoute une couche de protection au-delà du mot de passe. Même si quelqu’un vole vos identifiants, il ne pourra pas se connecter sans votre second facteur.

Pour l’activer, cliquez sur vos initiales en haut à droite, puis Account Settings > Authentication. Dans la section “Multi-factor authentication”, cliquez “Set up” et choisissez votre méthode : clé de sécurité USB (WebAuthn) ou application génératrice de codes (OTP).

Après activation, générez des codes de récupération et conservez-les en lieu sûr. Si vous perdez votre téléphone ou votre clé USB, ces codes vous permettront de désactiver temporairement la MFA.

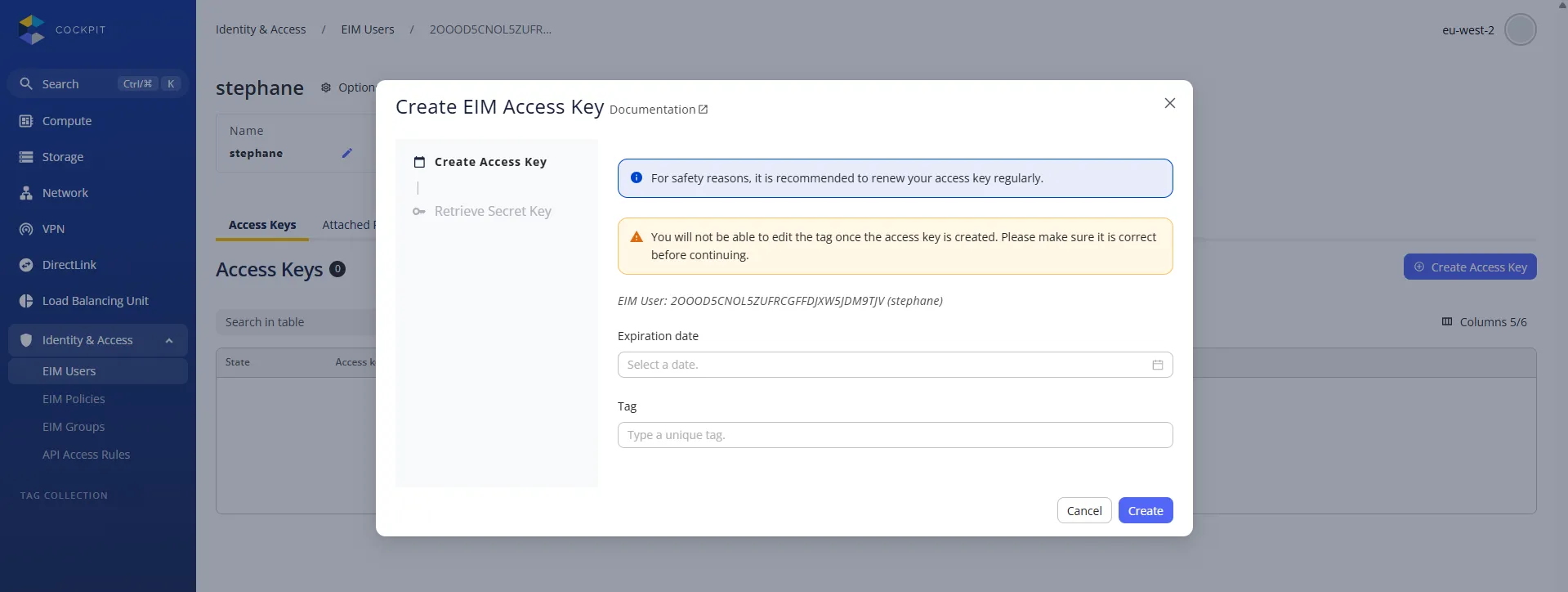

Gérer vos Access Keys intelligemment

Section intitulée « Gérer vos Access Keys intelligemment »Les Access Keys sont les identifiants de votre compte pour l’API. Une fuite de ces clés peut avoir des conséquences désastreuses — quelqu’un pourrait créer des centaines de VMs à votre insu.

L’image ci-dessus montre la page de gestion des Access Keys d’un utilisateur EIM. Vous y voyez la liste des clés existantes avec leur date de création.

Voici les bonnes pratiques à suivre. Créez une clé par usage : une pour votre laptop, une pour votre serveur CI/CD, une pour Terraform. Si une clé est compromise, vous ne révoquez que celle-là. Définissez toujours une date d’expiration — Cockpit affiche un warning quand une clé a plus de 3 mois, et une alerte à 12 mois. Enfin, n’exposez jamais la Secret Key : elle n’est affichée qu’une fois à la création. Si vous la perdez, supprimez la clé et créez-en une nouvelle.

Lors de la création d’une Access Key, vous pouvez définir une date d’expiration et ajouter un tag pour identifier son usage.

Restreindre l’accès avec les API Access Rules

Section intitulée « Restreindre l’accès avec les API Access Rules »Les API Access Rules permettent de limiter d’où vos identifiants peuvent être utilisés. Par défaut, une règle 0.0.0.0/0 autorise l’accès depuis n’importe quelle IP — c’est pratique mais risqué.

Pour sécuriser, créez des règles qui autorisent uniquement vos adresses IP connues (bureau, VPN) ou exigent un certificat client. Attention : créez d’abord les nouvelles règles restrictives, puis seulement supprimez la règle par défaut. Sinon, vous risquez de vous bloquer vous-même.

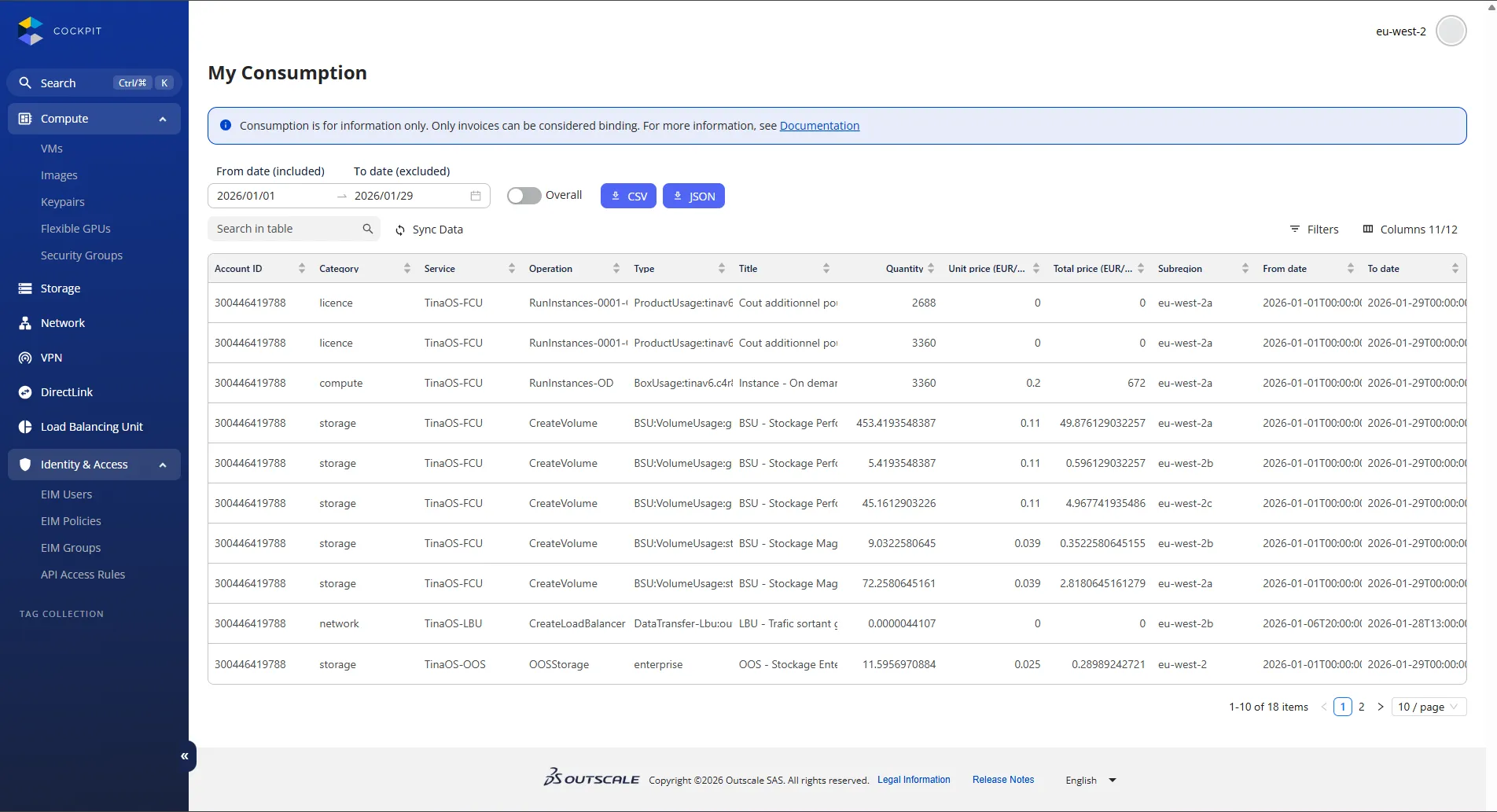

Suivre votre consommation et vos coûts

Section intitulée « Suivre votre consommation et vos coûts »OUTSCALE facture à l’usage : chaque VM, volume, IP publique ou transfert de données a un coût. Cockpit vous permet de suivre cette consommation en quasi temps réel.

Accédez à My Data > My Consumption via le menu utilisateur en haut à droite.

L’interface affiche un tableau détaillé de votre consommation par service, avec les quantités et prix unitaires. Vous pouvez filtrer par catégorie, par sous-région, ou par plage de dates (jusqu’à 62 jours).

Les boutons CSV et JSON permettent d’exporter les données pour analyse dans un tableur ou intégration dans vos outils de reporting.

Le bouton Overall agrège la consommation de tous les comptes liés — mais attention, il ne fonctionne que si vous êtes connecté depuis le compte payeur. Depuis un compte lié, la vue “Overall” est vide.

Au-delà de la consommation, My Quotas montre vos limites par type de ressource (nombre max de VMs, de volumes, etc.). Si vous atteignez une limite, vous devrez demander une augmentation au support.

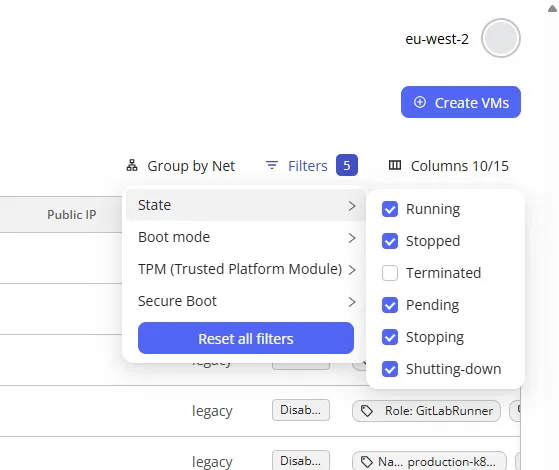

Filtrer et rechercher vos ressources

Section intitulée « Filtrer et rechercher vos ressources »Quand vous avez des dizaines de VMs ou de volumes, retrouver une ressource spécifique devient crucial. Cockpit offre plusieurs outils pour cela.

Le bouton Filters dans chaque dashboard vous permet de filtrer par état (running, stopped…), par caractéristique technique (boot mode, TPM…), ou par tout autre attribut. Très pratique pour afficher uniquement les VMs arrêtées ou les volumes non attachés.

La barre de recherche en haut du tableau filtre instantanément par nom, ID ou tag.

Les tags sont des étiquettes clé/valeur que vous pouvez ajouter à n’importe quelle ressource. Par exemple, taguer toutes les ressources d’un projet avec Project=MonProjet permet de les retrouver en un clic. Vous pouvez aussi créer des Tag Collections pour regrouper des tags liés.

Quand quelque chose ne marche pas

Section intitulée « Quand quelque chose ne marche pas »Voici les problèmes les plus fréquents et comment les résoudre.

- “Je ne vois pas mes ressources” — C’est presque toujours un problème de région. Les régions sont totalement isolées : si vous avez créé une VM dans eu-west-2, vous ne la verrez pas si vous êtes connecté à us-east-2. Vérifiez le sélecteur de région en haut à droite.

- “Ma VM est inaccessible” (timeout ou connection refused) — Vérifiez dans l’ordre : la VM est-elle en état “running” ? A-t-elle une IP publique ? Le Security Group autorise-t-il le trafic entrant sur le bon port depuis votre IP ? L’Internet Service est-il attaché au Net avec la bonne route ?

- “Permission denied (publickey)” — Vous utilisez la mauvaise keypair, ou les permissions du fichier sont incorrectes. Assurez-vous que le fichier

.rsaa les droits400(chmod 400) et que c’est bien la clé associée à cette VM. - “Cannot delete Security Group” — Un Security Group ne peut être supprimé que s’il n’est plus utilisé par aucune ressource. Détachez-le d’abord de toutes les VMs et NICs.

- “Quota exceeded” — Vous avez atteint une limite. Consultez My Data > My Quotas pour voir vos limites actuelles. Pour les augmenter, contactez le support OUTSCALE.

Ce qu’il faut retenir

Section intitulée « Ce qu’il faut retenir »Après ce guide, vous devriez être capable de vous connecter à Cockpit, de créer une VM accessible en SSH, d’ajouter du stockage, et de comprendre les bases de l’architecture réseau OUTSCALE.

Gardez en tête ces points essentiels. Les régions sont isolées — choisissez-en une et restez-y cohérent pour votre projet. Les Security Groups bloquent tout par défaut — ouvrez uniquement les ports nécessaires, et jamais en 0.0.0.0/0 pour SSH. Les Access Keys sont sensibles — créez-en une par usage, avec expiration, et ne les exposez jamais. Certaines fonctionnalités sont API-only — si vous ne trouvez pas une option dans Cockpit, elle existe peut-être dans l’OAPI CLI.

Pour aller plus loin, consultez les ressources officielles :

- Documentation Cockpit

- Référence des fonctionnalités Cockpit v2.3

- Création de VMs (guide détaillé)

- Régions et sous-régions

Prochaines étapes

Section intitulée « Prochaines étapes »Maintenant que vous maîtrisez Cockpit, vous pouvez automatiser vos déploiements avec les outils en ligne de commande et l’infrastructure as code.