Vous devez prouver la conformité de vos serveurs lors d’un audit ISO 27001 ou PCI-DSS ? Vos équipes passent des heures à vérifier manuellement des centaines de contrôles de sécurité ? Ce guide explique comment automatiser l’application et le suivi des benchmarks CIS avec Rudder.

Le problème : la conformité manuelle ne passe pas à l’échelle

Section intitulée « Le problème : la conformité manuelle ne passe pas à l’échelle »Un volume de contrôles ingérable

Section intitulée « Un volume de contrôles ingérable »Un benchmark CIS pour RHEL 9 contient plus de 250 contrôles répartis en dizaines de sections (filesystem, SSH, PAM, audit, réseau…). Vérifier manuellement chaque contrôle sur chaque serveur est :

- Chronophage : plusieurs heures par serveur

- Source d’erreurs : oublis, mauvaises interprétations

- Non reproductible : résultats différents selon l’opérateur

- Impossible à maintenir : les configurations dérivent entre deux audits

La dérive de configuration

Section intitulée « La dérive de configuration »Même après un durcissement initial, les configurations dérivent :

- Un développeur modifie un paramètre SSH pour déboguer

- Une mise à jour réinitialise un fichier de configuration

- Un script de déploiement écrase une valeur durcie

Sans surveillance continue, vous découvrez ces écarts… le jour de l’audit.

Les exigences réglementaires

Section intitulée « Les exigences réglementaires »Dans de nombreux secteurs, la conformité n’est pas optionnelle :

| Référentiel | Secteur | Exigence |

|---|---|---|

| PCI-DSS | Paiement | Durcissement des systèmes, traçabilité des accès |

| ISO 27001 | Tous secteurs | Contrôles techniques audités annuellement |

| HDS | Santé (France) | Hébergement de données de santé |

| SOC 2 | Cloud/SaaS | Sécurité et disponibilité des services |

| NIS2 | Infrastructures critiques (UE) | Mesures de cybersécurité obligatoires |

Les benchmarks CIS sont souvent directement mappés à ces exigences. Un audit CIS réussi couvre une grande partie des contrôles techniques demandés.

Qu’est-ce qu’un benchmark CIS ?

Section intitulée « Qu’est-ce qu’un benchmark CIS ? »Définition

Section intitulée « Définition »Un benchmark CIS (Center for Internet Security) est un référentiel de bonnes pratiques de sécurité pour un système d’exploitation ou une application. Il définit :

- Des contrôles : vérifications de configuration (ex : “SSH MaxAuthTries ≤ 4”)

- Des niveaux : Level 1 (essentiel) et Level 2 (défense en profondeur)

- Des profils : Server ou Workstation selon l’usage

- Des justifications : pourquoi chaque contrôle est important

Structure d’un benchmark

Section intitulée « Structure d’un benchmark »Chaque benchmark est organisé en sections thématiques :

CIS RHEL 9 Benchmark├── 1. Initial Setup│ ├── 1.1 Filesystem Configuration│ ├── 1.2 Configure Software Updates│ └── 1.3 Filesystem Integrity Checking├── 2. Services│ ├── 2.1 inetd Services│ └── 2.2 Special Purpose Services├── 3. Network Configuration├── 4. Logging and Auditing├── 5. Access, Authentication and Authorization│ ├── 5.1 Configure time-based job schedulers│ ├── 5.2 SSH Server Configuration│ └── 5.3 Configure PAM└── 6. System MaintenanceExemple de contrôle

Section intitulée « Exemple de contrôle »Voici un contrôle typique du benchmark CIS :

| Élément | Valeur |

|---|---|

| ID | 5.2.6 |

| Titre | Ensure SSH MaxAuthTries is set to 4 or less |

| Niveau | Level 1 |

| Description | Limite le nombre de tentatives d’authentification par connexion |

| Justification | Réduit le risque d’attaque par force brute |

| Vérification | sshd -T | grep maxauthtries → valeur ≤ 4 |

| Remédiation | Ajouter MaxAuthTries 4 dans /etc/ssh/sshd_config |

La solution Rudder : Policy and Benchmark Compliance

Section intitulée « La solution Rudder : Policy and Benchmark Compliance »Depuis la version 9.0, Rudder propose la solution Policy and Benchmark Compliance qui intègre nativement les benchmarks CIS™.

Principe de fonctionnement

Section intitulée « Principe de fonctionnement »- Vous sélectionnez un benchmark CIS dans l’interface

- Vous l’appliquez à un groupe de serveurs

- Les agents Rudder vérifient la conformité toutes les 5 minutes

- Le dashboard affiche le score et les écarts en temps réel

- En mode Enforce, les écarts sont automatiquement corrigés

Distributions supportées

Section intitulée « Distributions supportées »| Distribution | Versions | Benchmark |

|---|---|---|

| Red Hat Enterprise Linux | 8, 9 | CIS RHEL 8/9 Benchmark |

| Ubuntu | 20.04 LTS, 22.04 LTS | CIS Ubuntu Benchmark |

| Debian | 11 (Bullseye), 12 (Bookworm) | CIS Debian Benchmark |

| Windows Server | (en développement) | CIS Windows Benchmark |

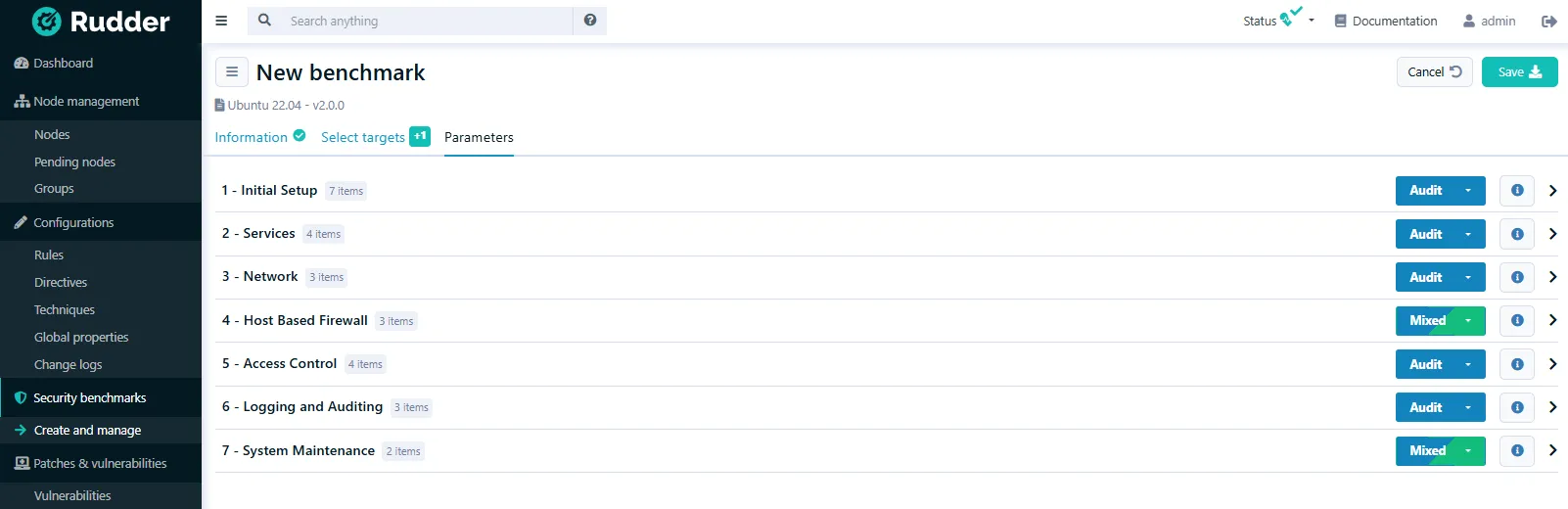

Modes Audit et Enforce

Section intitulée « Modes Audit et Enforce »Rudder propose deux modes d’application pour chaque contrôle :

Détection sans modification

En mode Audit, Rudder évalue la conformité sans modifier la configuration :

✓ Contrôle 5.2.6 SSH MaxAuthTries État : Non conforme Valeur actuelle : 6 Valeur attendue : 4 → Aucune modification appliquéeCas d’usage :

- Évaluation initiale d’un nouveau parc

- Préparation d’un audit externe

- Validation avant mise en production

Remédiation automatique

En mode Enforce, Rudder détecte et corrige automatiquement les écarts :

✓ Contrôle 5.2.6 SSH MaxAuthTries État : Non conforme → Corrigé Valeur actuelle : 6 → 4 → Configuration modifiéeCas d’usage :

- Maintien de la conformité en continu

- Environnements de production matures

- Approche Infrastructure as Code

Granularité d’application

Section intitulée « Granularité d’application »Vous pouvez appliquer les modes à différents niveaux :

| Niveau | Description | Exemple |

|---|---|---|

| Groupe | Tous les serveurs d’un groupe | Serveurs web en Enforce |

| Système | Un serveur spécifique | Legacy en Audit uniquement |

| Section | Une catégorie de contrôles | SSH en Enforce, PAM en Audit |

Cette granularité permet une approche progressive : commencez en Audit, puis activez Enforce section par section.

Interface et dashboards

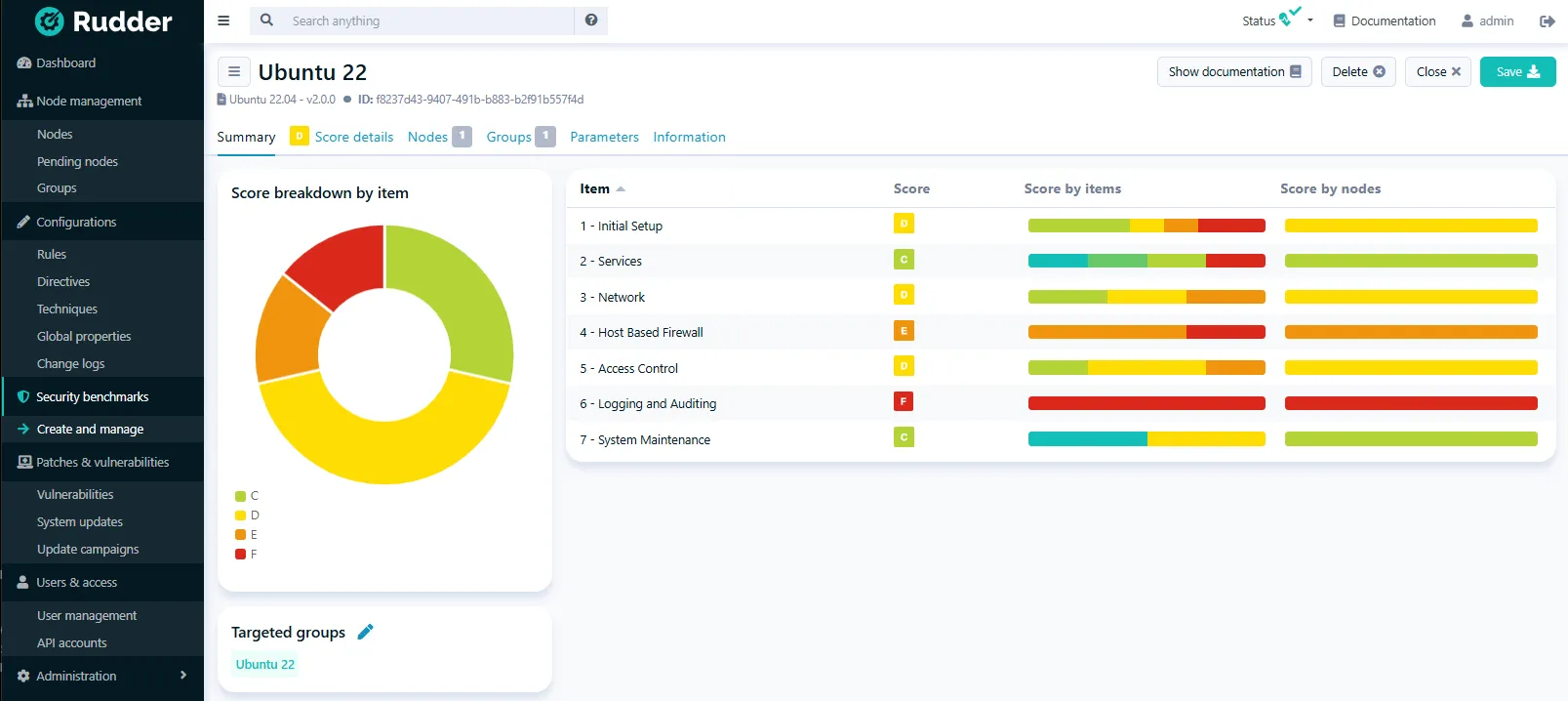

Section intitulée « Interface et dashboards »Vue d’ensemble

Section intitulée « Vue d’ensemble »La page d’accueil affiche :

- Score global de conformité par benchmark

- Nombre de contrôles conformes / non conformes / en erreur

- Progression depuis la dernière évaluation

Dashboards par section

Section intitulée « Dashboards par section »Chaque benchmark affiche un dashboard par section :

CIS RHEL 9 Benchmark — Score par section━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━━Section 1: Initial Setup├── 1.1 Filesystem Configuration [87%] ████████▓░├── 1.2 Configure Software Updates [100%] ██████████└── 1.3 Filesystem Integrity [92%] █████████░

Section 5: Access, Authentication and Authorization├── 5.1 Configure cron [100%] ██████████├── 5.2 SSH Server Configuration [78%] ███████▓░░└── 5.3 Configure PAM [85%] ████████░░Cette vue permet de prioriser les efforts sur les sections les plus faibles.

Documentation intégrée

Section intitulée « Documentation intégrée »Chaque contrôle affiche sa documentation CIS :

- Description et objectif

- Impact si non appliqué

- Procédure de vérification manuelle

- Remédiation recommandée

Mise en œuvre

Section intitulée « Mise en œuvre »-

Activez le plugin

Dans Administration → Plugin Manager, activez les plugins “Security policies” et “Benchmarks”.

-

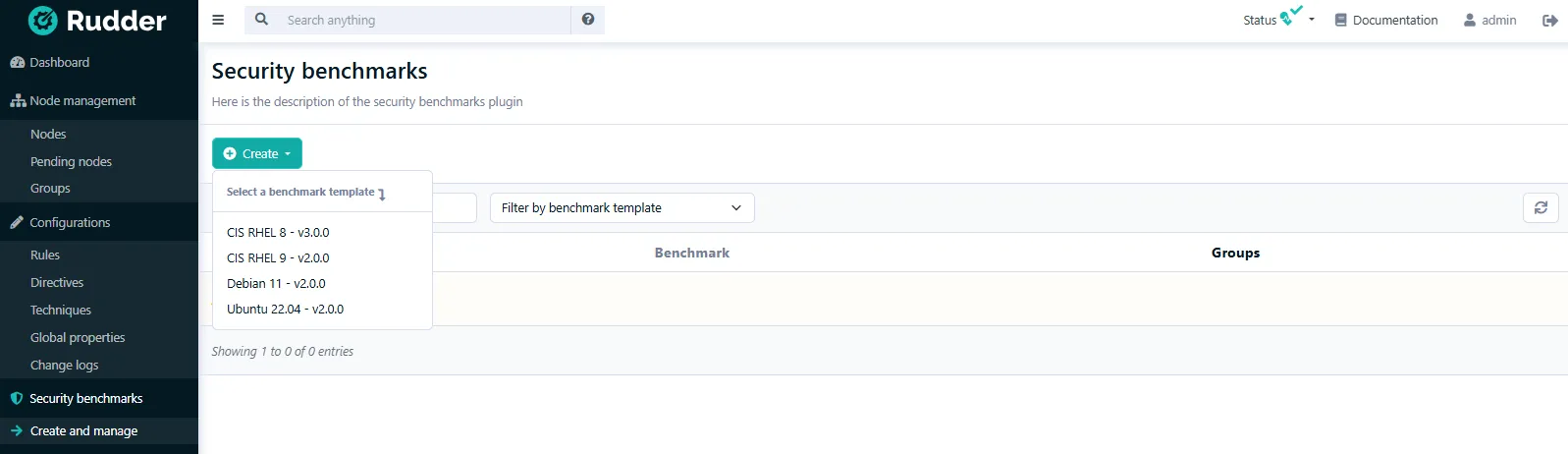

Sélectionnez le benchmark

Choisissez le benchmark correspondant à vos systèmes :

-

Définissez les cibles

Appliquez le benchmark à un groupe de test :

- Créez un groupe dynamique (ex :

os:rhel AND environment:staging) - Ou sélectionnez des nodes individuels

- Créez un groupe dynamique (ex :

-

Configurez le mode Audit

Pour l’évaluation initiale, activez Audit sur toutes les sections :

-

Analysez les résultats

Après 5 minutes, consultez le dashboard :

-

Personnalisez les paramètres

Ajustez les valeurs selon votre contexte :

Paramètre Description Valeur sshd_max_auth_triesTentatives SSH max 4password_min_lengthLongueur mot de passe 14audit_log_retentionRétention logs 90jours -

Passez en mode Enforce

Activez Enforce progressivement, section par section.

-

Documentez les exceptions

Pour chaque contrôle désactivé, ajoutez une justification.

Tarification

Section intitulée « Tarification »Le plugin Policy and Benchmark Compliance fait partie de l’offre Rudder Enterprise. Il n’est pas disponible dans la version open source.

| Édition | Benchmarks CIS | Prix |

|---|---|---|

| Rudder Open Source | Non inclus | Gratuit |

| Rudder Enterprise | Inclus | Sur devis (par node/an) |

Pour obtenir un devis, contactez l’équipe commerciale Rudder via leur site web.

Limites et points d’attention

Section intitulée « Limites et points d’attention »- Tous les contrôles ne sont pas automatisables : certains nécessitent une validation humaine (ex : revue des comptes utilisateurs)

- Le mode Enforce peut casser des applications : testez toujours en préproduction

- Les benchmarks évoluent : une nouvelle version peut ajouter des contrôles

- Certains contrôles sont contextuels : adaptez les valeurs à votre environnement

Conclusion

Section intitulée « Conclusion »Rudder 9 apporte une réponse concrète au problème de la conformité CIS à grande échelle. L’intégration native des benchmarks CIS™ officiels, combinée aux modes Audit et Enforce, permet d’évaluer puis de remédier automatiquement les écarts de configuration. La granularité d’application — par groupe, système ou section du benchmark — autorise une approche progressive adaptée à chaque contexte. Les dashboards temps réel offrent une visibilité immédiate sur la posture de sécurité, tandis que la documentation intégrée facilite la compréhension de chaque contrôle. Enfin, la remédiation continue (toutes les 5 minutes) garantit que les configurations ne dérivent plus entre deux audits.

Évolutions à venir

Section intitulée « Évolutions à venir »L’équipe Rudder travaille sur l’extension du périmètre couvert par la solution Policy and Benchmark Compliance.

Côté systèmes d’exploitation, le support de Windows Server (CIS Windows Benchmark) est en cours de développement. D’autres distributions Linux pourront être ajoutées selon la demande des utilisateurs.

Côté référentiels, deux axes prioritaires se dessinent. Le premier concerne NIS2, la directive européenne sur la cybersécurité des infrastructures critiques, dont les exigences techniques nécessitent un durcissement comparable aux benchmarks CIS. Le second concerne ANSSI BP-028, le guide de durcissement GNU/Linux de l’ANSSI, qui fait référence en France pour le secteur public et les opérateurs d’importance vitale (OIV). Des standards sectoriels supplémentaires pourront être intégrés selon les retours utilisateurs.

À retenir

Section intitulée « À retenir »Guides de durcissement sur ce site

Section intitulée « Guides de durcissement sur ce site »Pour approfondir les concepts :

| Guide | Description |

|---|---|

| CIS Benchmarks | Comprendre les recommandations CIS |

| ANSSI-BP-028 | Durcissement Linux selon l’ANSSI |

| OpenSCAP | Audits SCAP (alternative open source) |

| Lynis | Audit de sécurité Unix/Linux |