Le plugin CVE de Rudder détecte automatiquement les vulnérabilités connues dans les paquets installés sur vos nodes. Il alimente le Rudder Score et s’intègre avec le plugin System Updates pour la remédiation.

Qu’est-ce qu’une CVE ?

Section intitulée « Qu’est-ce qu’une CVE ? »Avant de parler du plugin, comprenons ce qu’est une CVE.

Concrètement :

- Un chercheur en sécurité découvre une faille dans un logiciel (ex : OpenSSL)

- La faille est analysée, documentée et publiée dans une base de données mondiale (NVD, MITRE)

- Tous les systèmes utilisant ce logiciel sont potentiellement vulnérables

- Les équipes sécurité doivent identifier si elles sont impactées et corriger rapidement

Le problème : comment savoir quels paquets sont installés sur vos 50, 100 ou 500 serveurs, et lesquels sont vulnérables ? C’est exactement ce que résout le plugin CVE de Rudder.

Le plugin CVE

Section intitulée « Le plugin CVE »À quoi sert-il ?

Section intitulée « À quoi sert-il ? »Le plugin CVE scanne automatiquement les paquets installés sur tous vos nodes et les compare à la base de données mondiale des vulnérabilités. Il vous indique en temps réel quels serveurs sont exposés à quelles failles.

Sans le plugin CVE

Vous devez scanner manuellement chaque serveur, centraliser les résultats, croiser avec les bases CVE… Un travail titanesque qui n’est jamais fait correctement.

Avec le plugin CVE

À chaque inventaire, Rudder analyse les paquets installés et affiche les vulnérabilités directement dans l’interface. Tout est centralisé et à jour.

Valeur ajoutée concrète :

- Vue d’ensemble : un seul écran pour voir toutes les CVE de votre parc

- Priorisation : les CVE critiques remontent automatiquement

- Historique : suivez l’évolution de votre exposition dans le temps

- Intégration : le Rudder Score reflète votre niveau de vulnérabilité

Disponibilité et éditions

Section intitulée « Disponibilité et éditions »Le plugin CVE fait partie de la solution Patch & Vulnerability Management de Rudder. Il est disponible dans :

- Rudder Enterprise : avec le focus “Patch & Vulnerability Management”

- Rudder Corporate Security Suite : inclut toutes les solutions

Activation

Section intitulée « Activation »Pour activer le plugin :

-

Installez le plugin

Via le gestionnaire de plugins dans Settings → Plugins.

-

Vérifiez la connectivité

Le serveur Rudder doit pouvoir accéder à

https://api.rudder.io/cve/*par HTTPS. Si vous utilisez un proxy, configurez-le dans/opt/rudder/etc/rudder-pkg/rudder-pkg.conf. -

Allouez suffisamment de mémoire

Le plugin nécessite au moins 4 Go de RAM pour la JVM. Ajustez dans

/etc/default/rudder-jettysi nécessaire :Fenêtre de terminal JAVA_XMX=4096

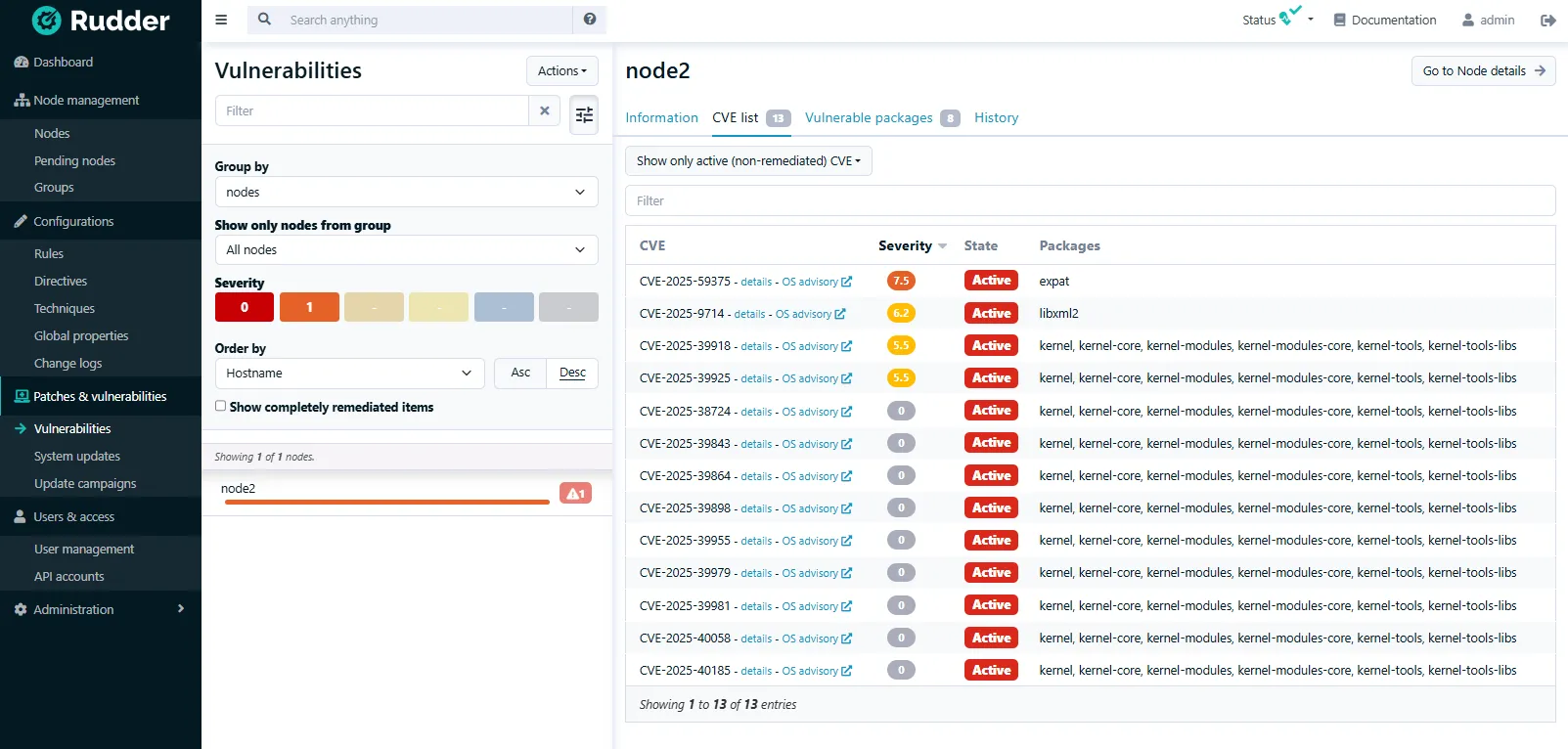

Lecture des résultats

Section intitulée « Lecture des résultats »Après installation, un nouveau menu Vulnerabilities apparaît dans la section Security Management. Le plugin propose deux vues complémentaires :

Vue par Node : pour chaque serveur, un résumé des vulnérabilités détectées avec la liste des CVE et paquets impactés.

Vue par CVE : pour chaque vulnérabilité, la liste des nodes affectés et des paquets concernés.

Pour chaque CVE, vous voyez :

| Information | Description |

|---|---|

| CVE ID | Identifiant unique (ex: CVE-2024-1234) |

| Score CVSS | Gravité de 0.0 à 10.0 |

| Sévérité | Critical, High, Medium, Low, Info ou Unknown |

| Paquets concernés | Nom et version des paquets vulnérables |

| Description | Détails sur la vulnérabilité |

Interprétation du score CVSS

Section intitulée « Interprétation du score CVSS »Le CVSS (Common Vulnerability Scoring System) est un score standardisé qui mesure la gravité d’une vulnérabilité. Il va de 0 (aucun risque) à 10 (critique).

| Score CVSS | Gravité | Action recommandée | Exemple concret |

|---|---|---|---|

| 9.0 - 10.0 | Critique | Correction immédiate | Exécution de code à distance sans authentification |

| 7.0 - 8.9 | Élevée | Correction prioritaire | Élévation de privilèges, fuite de données sensibles |

| 4.0 - 6.9 | Moyenne | Planifier la correction | Déni de service, fuite d’informations limitée |

| 0.1 - 3.9 | Faible | À évaluer selon le contexte | Conditions d’exploitation très spécifiques |

Intégration avec le Rudder Score

Section intitulée « Intégration avec le Rudder Score »Le plugin CVE alimente le score Vulnerabilities du Rudder Score. Ce score est calculé selon deux critères : le nombre de CVE critiques (score CVSS > 9.0) et le nombre total de CVE détectées.

| Score | CVE critiques (CVSS > 9.0) | CVE totales |

|---|---|---|

| A | 0 | < 50 |

| B | 1-5 | 50-75 |

| C | 5-20 | 75-125 |

| D | 20-50 | 125-175 |

| E | 50-80 | 175-250 |

| F | > 80 | > 250 |

Workflow de remédiation

Section intitulée « Workflow de remédiation »Le plugin CVE offre des fonctionnalités avancées pour faciliter la remédiation :

-

Identifier les CVE critiques

L’analyse CVE s’exécute automatiquement une fois par jour. Vous pouvez aussi lancer un scan manuel via le bouton “Actions”. Triez par sévérité et concentrez-vous sur les CVE critiques et hautes.

-

Créer un groupe dynamique

Depuis la page de détails d’une CVE, cliquez sur le bouton pour créer un groupe dynamique contenant tous les nodes vulnérables à cette CVE. Le groupe est automatiquement mis à jour après chaque scan.

-

Planifier la remédiation

Si le plugin System Updates est installé, vous pouvez créer une campagne de mise à jour directement depuis la CVE. La campagne cible automatiquement le groupe CVE et les paquets vulnérables.

-

Vérifier la correction

Après mise à jour, le prochain scan CVE confirmera la disparition de la vulnérabilité et les nodes seront retirés du groupe dynamique.