Les mises à jour sont le premier rempart contre les vulnérabilités. Le plugin System Updates de Rudder centralise la gestion des patchs sur l’ensemble de votre parc, avec planification, contrôle et traçabilité.

Pourquoi un plugin de mises à jour ?

Section intitulée « Pourquoi un plugin de mises à jour ? »Une vulnérabilité détectée ne sert à rien si vous ne pouvez pas la corriger facilement.

Sans System Updates

Chaque admin gère ses serveurs à sa façon. Pas de visibilité globale, pas de planning, pas de traçabilité. Les patchs critiques traînent pendant des semaines.

Avec System Updates

Une seule interface pour voir l’état de tout le parc. Des campagnes planifiées avec fenêtres de maintenance. Un historique complet de chaque mise à jour.

Disponibilité et éditions

Section intitulée « Disponibilité et éditions »Le plugin System Updates fait partie de la solution Patch & Vulnerability Management de Rudder. Il est disponible dans :

- Rudder Enterprise : avec le focus “Patch & Vulnerability Management”

- Rudder Corporate Security Suite : inclut toutes les plugins

Fonctionnalités principales

Section intitulée « Fonctionnalités principales »Le plugin System Updates offre :

- Détection automatique : les mises à jour disponibles sont collectées lors de l’inventaire (quotidien par défaut, entre 0h et 6h), avec un rafraîchissement automatique toutes les 4 heures

- Visibilité : voir toutes les mises à jour disponibles sur tout le parc

- Planification : définir des fenêtres de maintenance, éviter les interventions en pleine journée

- Contrôle granulaire : appliquer les patchs de sécurité uniquement, ou toutes les mises à jour, ou des paquets spécifiques

- Automatisation : campagnes automatisées avec pre- et post-hooks (scripts exécutés avant/après les mises à jour)

- Traçabilité : historique complet de ce qui a été mis à jour et quand

- Intégration CVE : créer des campagnes directement depuis une CVE détectée

Lecture des informations

Section intitulée « Lecture des informations »Après installation du plugin, un nouveau menu Patch management apparaît dans l’interface. Vous pouvez consulter les mises à jour disponibles de deux façons :

- Par node : liste des mises à jour disponibles sur un node spécifique

- Par mise à jour : liste de tous les nodes concernés par une mise à jour

Pour chaque node, les informations suivantes sont affichées :

| Information | Description |

|---|---|

| Mises à jour sécurité | Nombre de patchs de sécurité disponibles |

| Autres mises à jour | Mises à jour fonctionnelles |

| Dernière mise à jour | Date de la dernière application |

| Politique | Règle appliquée au node |

Intégration avec le Rudder Score

Section intitulée « Intégration avec le Rudder Score »Le plugin System Updates alimente le sous-score System Updates du Rudder Score. Ce score reflète le niveau de “retard” de vos serveurs en termes de mises à jour.

| Score | Mises à jour sécurité | Mises à jour totales | Interprétation |

|---|---|---|---|

| A | 0 | < 50 | Excellent : système à jour |

| B | 1-5 | 50-75 | Bon : quelques patchs en attente |

| C | 5-20 | 75-125 | Moyen : planifier une mise à jour |

| D | 20-50 | 125-175 | Préoccupant : dette en accumulation |

| E | 50-80 | 175-250 | Critique : intervention urgente |

| F | > 80 | > 250 | Danger : risque élevé d’incident |

Campagnes de mise à jour

Section intitulée « Campagnes de mise à jour »Les campagnes permettent de planifier des mises à jour sur plusieurs nodes de manière contrôlée. C’est la fonctionnalité centrale du plugin.

Deux types de campagnes

Section intitulée « Deux types de campagnes »Rudder propose deux types de campagnes :

- System update : met à jour tous les paquets disponibles sur les nodes

ciblés. C’est l’équivalent d’un

apt upgradeouyum update. - Software update : met à jour uniquement des paquets spécifiques. Utile pour cibler un patch de sécurité précis sans toucher au reste.

Planification des campagnes

Section intitulée « Planification des campagnes »Vous pouvez planifier vos campagnes de deux façons :

- Récurrent : exécution régulière (mensuelle ou hebdomadaire)

- Ponctuel (one-shot) : exécution unique à une date précise

Chaque campagne définit également une stratégie de redémarrage :

- Redémarrer : toujours redémarrer après les mises à jour

- Seulement si nécessaire : redémarrer uniquement si un paquet le requiert

- Seulement redémarrer les services : pas de reboot, juste les services

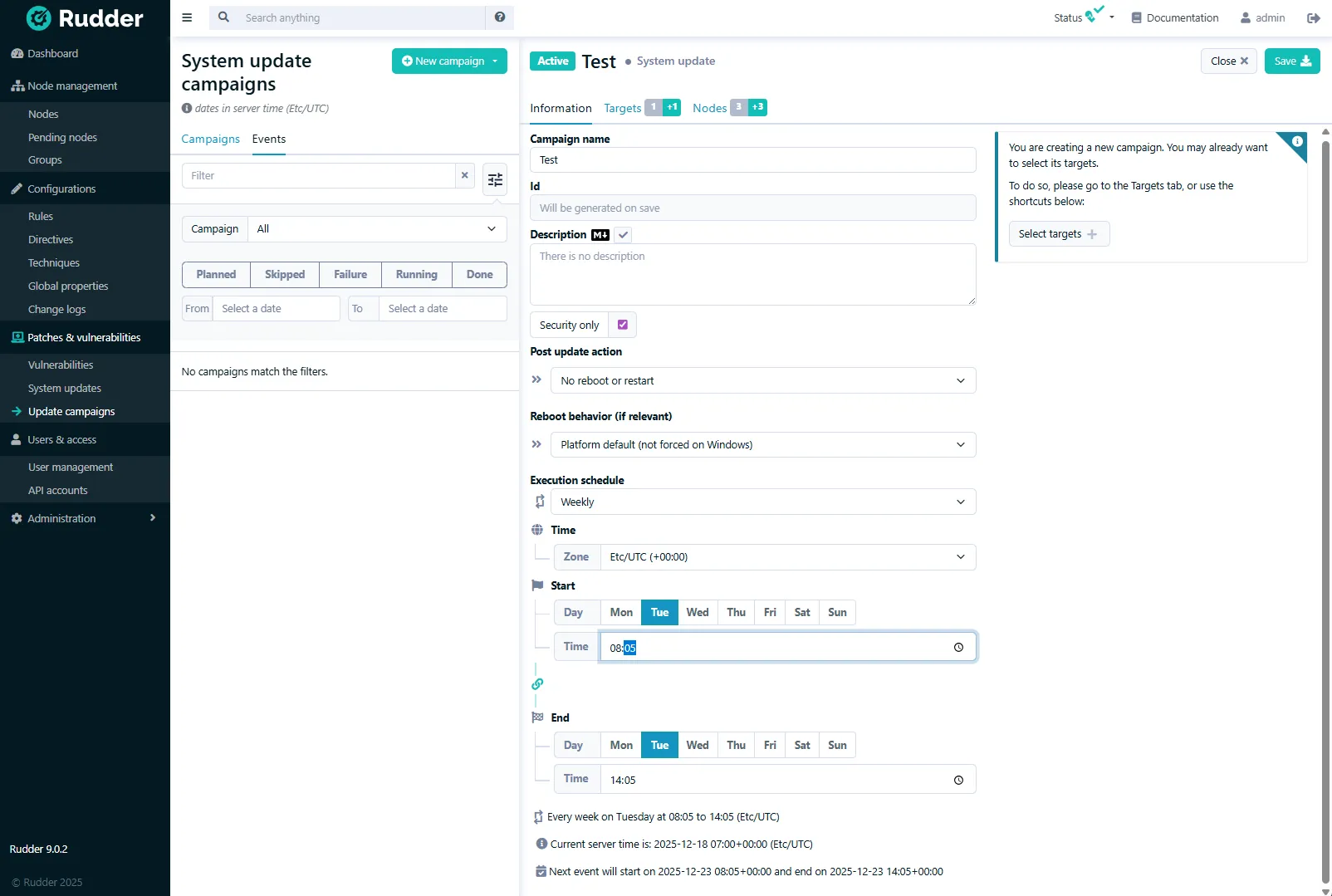

Créer une campagne

Section intitulée « Créer une campagne »-

Définissez les critères

- Nom et description : identifiez clairement la campagne

- Nodes ciblés : par Groupe (ex: “Serveurs de production”)

- Type de campagne : System update (tout) ou Software update (paquets spécifiques)

- Stratégie de redémarrage : redémarrer, si nécessaire, ou services seulement

-

Planifiez l’exécution

Choisissez entre récurrent (mensuel/hebdomadaire) ou ponctuel (one-shot).

-

Suivez l’avancement

Le tableau de bord affiche l’état de chaque événement de campagne :

- Planned : planifié, en attente d’exécution

- Running : en cours d’exécution

- Skipped : ignoré (node indisponible ou déjà à jour)

- Completed : terminé (succès ou échec)

-

Validez les résultats

Vérifiez que toutes les mises à jour ont été appliquées. Investiguez les échecs.

Pre- et post-hooks

Section intitulée « Pre- et post-hooks »Les campagnes peuvent exécuter des scripts personnalisés à trois moments clés du cycle de mise à jour :

- Pre-upgrade : avant les mises à jour (arrêter des services, sauvegarder)

- Pre-reboot : avant le redémarrage (notifications, vérifications)

- Post-upgrade : après les mises à jour (redémarrer des services, valider)

Les scripts doivent être placés dans des répertoires spécifiques :

Linux :

/var/rudder/system-update/hooks.d/pre-upgrade//var/rudder/system-update/hooks.d/pre-reboot//var/rudder/system-update/hooks.d/post-upgrade/Windows (supporté depuis la version 8.1.6) :

C:\Program Files\Rudder\system-update\hooks.d\pre-upgrade\C:\Program Files\Rudder\system-update\hooks.d\pre-reboot\C:\Program Files\Rudder\system-update\hooks.d\post-upgrade\Tous les scripts présents dans ces répertoires sont exécutés par ordre

alphabétique. Utilisez un préfixe numérique pour contrôler l’ordre

(ex: 01-stop-service.sh, 02-backup.sh).

Intégration avec le plugin CVE

Section intitulée « Intégration avec le plugin CVE »Si vous utilisez également le plugin CVE, vous pouvez créer une campagne directement depuis une CVE :

- Depuis la page de détails d’une CVE, cliquez sur “Create campaign”

- Un groupe dynamique est automatiquement créé avec les nodes vulnérables

- La campagne cible ce groupe et les paquets à mettre à jour

- Il ne reste qu’à définir la fenêtre de maintenance

Cette intégration permet de passer de la détection à la correction en quelques clics.

Bonnes pratiques

Section intitulée « Bonnes pratiques »Une campagne mal planifiée peut causer plus de problèmes qu’elle n’en résout.

Les erreurs à éviter

Section intitulée « Les erreurs à éviter »Les règles à suivre

Section intitulée « Les règles à suivre »-

Testez d’abord

Appliquez les mises à jour sur un groupe de staging avant la production. Attendez 24-48h pour valider qu’aucune régression n’apparaît.

-

Planifiez intelligemment

Les mises à jour doivent se faire pendant les fenêtres de maintenance. Les équipes doivent être disponibles en cas de problème.

-

Procédez par vagues

D’abord 10% des serveurs, puis 30%, puis le reste. Cela limite l’impact d’un patch problématique.

-

Surveillez les échecs

Investiguez immédiatement tout échec. Un échec peut indiquer un problème de configuration à corriger avant de continuer.

-

Documentez les exceptions

Certains serveurs ne peuvent pas être mis à jour (logiciel certifié, dépendance figée). Documentez pourquoi et assurez la traçabilité.

Synergie CVE + System Updates

Section intitulée « Synergie CVE + System Updates »Les deux plugins fonctionnent ensemble pour créer un cycle vertueux de sécurité :

- CVE détecte les vulnérabilités dans les paquets installés

- Vous analysez et priorisez selon le score CVSS et le contexte

- System Updates corrige via des campagnes planifiées

- Rudder Score mesure l’amélioration de votre posture sécurité