Quand vous gérez des dizaines ou des centaines de serveurs, comment vous assurez-vous qu’ils respectent tous les règles de sécurité de votre entreprise ? Comment prouvez-vous à un auditeur que vos systèmes sont conformes aux normes PCI-DSS ou CIS ? C’est précisément ce que permet OpenSCAP : exécuter automatiquement des audits de conformité sur vos serveurs et générer des rapports détaillés.

OpenSCAP est une solution de sécurité open source conçue pour aider les administrateurs de systèmes, les professionnels de la sécurité et les auditeurs à évaluer, mesurer et renforcer la conformité de leurs systèmes aux standards de sécurité. Basé sur le protocole SCAP (Security Content Automation Protocol), OpenSCAP offre une plateforme automatisée pour la mise en œuvre de contrôles de sécurité rigoureux, assurant ainsi une protection efficace contre les vulnérabilités et les menaces.

OpenSCAP est un écosystème d’outils open source qui permet de vérifier automatiquement si la configuration d’un serveur respecte un ensemble de règles de sécurité prédéfinies. Ces règles sont regroupées dans des profils (CIS, PCI-DSS, ANSSI…) reconnus internationalement.

L’histoire d’OpenSCAP

Section intitulée « L’histoire d’OpenSCAP »Avant de plonger dans les détails techniques et pratiques d’OpenSCAP, il est essentiel de comprendre son origine et son évolution, ce qui nous aidera à apprécier pleinement sa valeur et son impact dans le domaine de la cybersécurité.

OpenSCAP a vu le jour dans le contexte d’une prise de conscience croissante des risques liés à la sécurité informatique. Au début des années 2000, avec l’augmentation exponentielle des cyberattaques, la nécessité d’une approche structurée et automatisée de la sécurité informatique est devenue évidente. OpenSCAP a été développé pour répondre à ce besoin, en s’appuyant sur les normes et les pratiques émergentes dans le domaine de la cybersécurité.

Le cœur d’OpenSCAP repose sur le protocole SCAP (Security Content Automation Protocol), une suite de normes conçue pour automatiser le processus d’évaluation, de mesure et d’application de la conformité de sécurité. SCAP a été élaboré par le National Institute of Standards and Technology (NIST) des États-Unis, un organisme de normalisation qui joue un rôle clé dans l’établissement des standards de sécurité informatique.

Au fil des ans, OpenSCAP a évolué, passant d’un simple outil de conformité à une suite complète pour la gestion de la sécurité. Sa capacité à intégrer différents composants de sécurité, tels que les langages OVAL (Open Vulnerability and Assessment Language) et XCCDF (eXtensible Configuration Checklist Description Format), en a fait une solution complète pour la vérification et l’application des normes de sécurité.

En tant que projet open source, OpenSCAP a bénéficié de contributions de la part d’une communauté mondiale de développeurs et d’experts en sécurité. Cette collaboration a permis une amélioration continue de l’outil, le rendant à la fois plus robuste et adaptable aux différents environnements et exigences.

Pourquoi utiliser OpenSCAP ?

Section intitulée « Pourquoi utiliser OpenSCAP ? »L’un des principaux atouts d’OpenSCAP est sa capacité à aider les organisations à se conformer aux normes de sécurité internationales et locales. Que ce soit pour répondre aux exigences du RGPD, de la norme ISO 27001 ou d’autres cadres réglementaires comme PCI-DSS ou les recommandations ANSSI-BP-028, OpenSCAP fournit un moyen efficace de vérifier et de documenter la conformité de votre infrastructure IT.

Les avantages concrets

Section intitulée « Les avantages concrets »| Avantage | Description |

|---|---|

| Automatisation | Le processus d’évaluation devient largement automatisé, réduisant le temps et les efforts pour des audits réguliers |

| Précision | Moins d’erreurs humaines grâce à des vérifications systématiques et reproductibles |

| Détection proactive | Identification des failles de sécurité potentielles avant qu’elles ne soient exploitées |

| Documentation | Génération de rapports détaillés et compréhensibles pour les auditeurs |

| Standards reconnus | Utilisation de profils de sécurité validés (CIS, DISA STIG, ANSSI, PCI-DSS) |

Ce que fait concrètement OpenSCAP

Section intitulée « Ce que fait concrètement OpenSCAP »- Il lit un profil de sécurité — un fichier XML contenant des centaines de règles à vérifier (permissions des fichiers, services actifs, paramètres réseau, configuration SSH, politique de mots de passe…)

- Il inspecte le système — il examine la configuration réelle du serveur en interrogeant les fichiers de configuration, les processus, les paquets installés, etc.

- Il compare et génère un rapport — pour chaque règle, il indique si elle est respectée (pass), non respectée (fail), non applicable (notapplicable) ou si une erreur s’est produite (error)

Le problème sans automatisation : si vous avez 50 serveurs, vous devriez

vous connecter à chacun, exécuter la commande oscap, récupérer le rapport HTML,

le stocker quelque part… C’est fastidieux et source d’erreurs. Des outils

comme Rudder ou

Ansible permettent

d’automatiser ce processus à grande échelle.

Comprendre les composants clés d’OpenSCAP

Section intitulée « Comprendre les composants clés d’OpenSCAP »Pour utiliser efficacement OpenSCAP, il est essentiel de comprendre ses composants fondamentaux. Ces termes reviendront régulièrement dans la documentation et les commandes.

Le protocole SCAP

Section intitulée « Le protocole SCAP »Au cœur d’OpenSCAP se trouve le SCAP (Security Content Automation Protocol), un ensemble de normes pour l’automatisation de la gestion de la sécurité informatique. Le SCAP regroupe plusieurs standards et langages, tels que XCCDF et OVAL, pour faciliter l’évaluation automatisée, la mesure et l’application des configurations de sécurité. Sa capacité à standardiser la façon dont les données de sécurité sont structurées et présentées est essentielle pour l’efficacité d’OpenSCAP.

XCCDF : les règles de configuration

Section intitulée « XCCDF : les règles de configuration »Le XCCDF (eXtensible Configuration Checklist Description Format) est un élément clé pour la création de listes de contrôle de configuration de sécurité. Il s’agit d’un format XML qui permet de décrire les tests, les contrôles de sécurité et les politiques de manière structurée.

Grâce au XCCDF, OpenSCAP peut effectuer des évaluations détaillées de la

conformité et générer des rapports compréhensibles. Les identifiants XCCDF

ressemblent à ceci : xccdf_org.ssgproject.content_profile_cis_server_l1.

OVAL : la détection des vulnérabilités

Section intitulée « OVAL : la détection des vulnérabilités »L’OVAL (Open Vulnerability and Assessment Language) est un langage standardisé pour décrire les vulnérabilités informatiques, les configurations, les systèmes d’exploitation et les applications. En utilisant OVAL, OpenSCAP peut analyser votre système pour des vulnérabilités connues et fournir des informations précises sur l’état de sécurité de votre infrastructure IT.

Les profils de sécurité

Section intitulée « Les profils de sécurité »OpenSCAP utilise des profils de sécurité pour définir des ensembles spécifiques de contrôles de sécurité. Un profil regroupe des dizaines ou centaines de règles individuelles autour d’un objectif commun.

| Profil | Description | Cas d’usage |

|---|---|---|

| CIS Level 1 | Règles de base, impact minimal | Production, la plupart des serveurs |

| CIS Level 2 | Règles strictes, peut impacter les apps | Environnements sensibles |

| PCI-DSS | Conformité paiement par carte | E-commerce, banques |

| ANSSI-BP-028 | Recommandations françaises | Administration, secteur public FR |

| DISA STIG | Standards US Department of Defense | Défense, gouvernement US |

Ces profils peuvent être personnalisés pour répondre aux besoins spécifiques d’une organisation ou peuvent être basés sur des standards de sécurité reconnus, offrant ainsi une grande flexibilité dans l’approche de la conformité.

Les fichiers DataStream

Section intitulée « Les fichiers DataStream »Les fichiers DataStream (extension -ds.xml) combinent plusieurs composants

SCAP en un seul fichier : définitions XCCDF, tests OVAL et multiples profils.

C’est le format moderne recommandé.

Exemples de fichiers DataStream par distribution :

| Distribution | Fichier DataStream | Paquets à installer |

|---|---|---|

| RHEL 9 / Rocky 9 | ssg-rhel9-ds.xml | scap-security-guide |

| RHEL 8 / Rocky 8 | ssg-rhel8-ds.xml | scap-security-guide |

| Debian 12 | ssg-debian12-ds.xml | ssg-debian ssg-base |

| Debian 11 | ssg-debian11-ds.xml | ssg-debian ssg-base |

| Ubuntu 24.04 | ssg-ubuntu2404-ds.xml | Compilation requise |

| Ubuntu 22.04 | ssg-ubuntu2204-ds.xml | Compilation requise |

Ces fichiers sont stockés dans /usr/share/xml/scap/ssg/content/ une fois les

paquets installés.

Maintenir les définitions à jour

Section intitulée « Maintenir les définitions à jour »Pour garantir une protection efficace, il est important de maintenir OpenSCAP à jour avec les dernières définitions de sécurité. Cela comprend la mise à jour des règles OVAL, des profils XCCDF et d’autres composants, assurant ainsi que l’outil reste efficace contre les menaces émergentes.

Le projet ComplianceAsCode (anciennement SCAP Security Guide) est la source principale des profils de sécurité. Il publie régulièrement des mises à jour incluant de nouvelles règles et corrections.

Installation d’OpenSCAP

Section intitulée « Installation d’OpenSCAP »Prérequis

Section intitulée « Prérequis »Avant de commencer, assurez-vous que votre système remplit les conditions requises :

- Distribution Linux : RHEL, Rocky Linux, AlmaLinux, Debian, Ubuntu, ou dérivées

- Droits root : nécessaires pour installer des paquets et exécuter les scans

- Espace disque : environ 500 Mo pour les outils et profils

Installation par distribution

Section intitulée « Installation par distribution »RHEL / Rocky Linux / AlmaLinux

Section intitulée « RHEL / Rocky Linux / AlmaLinux »Sur les distributions Red Hat et dérivées, les profils sont fournis par Red Hat

dans le paquet scap-security-guide. L’installation est simple :

# Installer le scanner ET les profils en une seule commandednf install -y openscap-scanner scap-security-guideCe que ça installe :

openscap-scanner: l’outil en ligne de commandeoscapscap-security-guide: tous les profils de sécurité (CIS, PCI-DSS, ANSSI, DISA STIG, etc.)

Vérifiez que les fichiers sont bien présents :

ls /usr/share/xml/scap/ssg/content/# Vous devriez voir : ssg-rhel7-ds.xml, ssg-rhel8-ds.xml, ssg-rhel9-ds.xml, etc.Debian 11 / 12

Section intitulée « Debian 11 / 12 »Sur Debian, les profils sont disponibles dans les dépôts officiels :

# Installer le scanner ET les profilsapt install -y libopenscap8 ssg-base ssg-debian ssg-debderivedCe que ça installe :

libopenscap8: la bibliothèque OpenSCAP et l’outiloscapssg-base: la base commune des profilsssg-debian: les profils spécifiques à Debianssg-debderived: les profils pour les distributions dérivées de Debian

Vérifiez l’installation :

ls /usr/share/xml/scap/ssg/content/# Vous devriez voir : ssg-debian11-ds.xml, ssg-debian12-ds.xml, etc.Ubuntu (compilation nécessaire)

Section intitulée « Ubuntu (compilation nécessaire) »Voici la procédure complète :

# 1. Installer le scanner OpenSCAPapt install -y libopenscap8

# 2. Installer les outils de compilationapt install -y cmake make expat libxml2-utils ninja-build \ python3-jinja2 python3-yaml xsltproc git

# 3. Télécharger les sources des profilsgit clone https://github.com/ComplianceAsCode/content.gitcd content

# 4. Compiler les profils pour votre version d'Ubuntu./build_product ubuntu2204 # Pour Ubuntu 22.04# ou./build_product ubuntu2404 # Pour Ubuntu 24.04

# 5. Copier les profils compilés dans le répertoire standardmkdir -p /usr/share/xml/scap/ssg/content/cp build/ssg-ubuntu*.xml /usr/share/xml/scap/ssg/content/La compilation peut prendre plusieurs minutes. Une fois terminée, les profils sont utilisables comme sur RHEL ou Debian.

Vérification de l’installation

Section intitulée « Vérification de l’installation »Après l’installation, vérifiez que OpenSCAP fonctionne correctement :

oscap --versionCette commande affiche la version d’OpenSCAP installée. Exemple de sortie :

OpenSCAP command line tool (oscap) 1.3.8Copyright 2009--2021 Red Hat Inc., Durham, North Carolina.Vérifiez également que les profils sont présents :

ls /usr/share/xml/scap/ssg/content/Découvrir les profils disponibles

Section intitulée « Découvrir les profils disponibles »Avant de lancer un audit, vous devez savoir quels profils sont disponibles dans

vos fichiers SCAP. La commande oscap info liste tous les profils contenus dans

un fichier DataStream.

Lister les profils d’un fichier

Section intitulée « Lister les profils d’un fichier »# Exemple avec RHEL 9oscap info /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xmlCette commande affiche de nombreuses informations. La partie qui vous intéresse est la liste des Profiles :

Document type: Source Data StreamImported: 2024-01-15T10:30:00...Profiles: Title: CIS Red Hat Enterprise Linux 9 Benchmark for Level 1 - Server Id: xccdf_org.ssgproject.content_profile_cis_server_l1 Title: CIS Red Hat Enterprise Linux 9 Benchmark for Level 2 - Server Id: xccdf_org.ssgproject.content_profile_cis_server_l2 Title: PCI-DSS v4.0 Control Baseline for Red Hat Enterprise Linux 9 Id: xccdf_org.ssgproject.content_profile_pci-dss Title: ANSSI-BP-028 (minimal) Id: xccdf_org.ssgproject.content_profile_anssi_bp28_minimal Title: ANSSI-BP-028 (enhanced) Id: xccdf_org.ssgproject.content_profile_anssi_bp28_enhanced...Chaque profil a deux éléments :

- Un Title (titre lisible) : “CIS Red Hat Enterprise Linux 9 Benchmark for Level 1”

- Un Id (identifiant technique) :

xccdf_org.ssgproject.content_profile_cis_server_l1

C’est l’Id que vous utiliserez dans les commandes oscap. Copiez-le

exactement comme affiché — une faute de frappe et l’audit échouera.

Profils courants par distribution

Section intitulée « Profils courants par distribution »| Distribution | Profil | Identifiant (Id) |

|---|---|---|

| RHEL 9 | CIS Level 1 Server | xccdf_org.ssgproject.content_profile_cis_server_l1 |

| RHEL 9 | CIS Level 2 Server | xccdf_org.ssgproject.content_profile_cis_server_l2 |

| RHEL 9 | PCI-DSS v4 | xccdf_org.ssgproject.content_profile_pci-dss |

| RHEL 9 | ANSSI BP-028 minimal | xccdf_org.ssgproject.content_profile_anssi_bp28_minimal |

| Debian 12 | CIS Level 1 | xccdf_org.ssgproject.content_profile_cis_level1_server |

| Ubuntu 22.04 | CIS Level 1 | xccdf_org.ssgproject.content_profile_cis_level1_server |

Utilisation pratique d’OpenSCAP

Section intitulée « Utilisation pratique d’OpenSCAP »Après avoir installé et configuré OpenSCAP, il est temps de l’utiliser pour renforcer la sécurité de votre environnement informatique.

Réaliser une analyse de conformité

Section intitulée « Réaliser une analyse de conformité »L’une des utilisations les plus courantes d’OpenSCAP est d’effectuer des analyses de conformité pour s’assurer que vos systèmes respectent les normes de sécurité établies.

Syntaxe de la commande

Section intitulée « Syntaxe de la commande »oscap xccdf eval \ --profile <ID_DU_PROFIL> \ --report <RAPPORT.html> \ --results <RESULTATS.xml> \ <FICHIER_SCAP.xml>| Option | Description |

|---|---|

--profile | L’identifiant du profil à utiliser (copié depuis oscap info) |

--report | Génère un rapport HTML lisible par un humain |

--results | Génère les résultats XML (pour traitement automatisé) |

--fetch-remote-resources | Télécharge les ressources externes si nécessaire |

Exemple concret : audit CIS Level 1 sur RHEL 9

Section intitulée « Exemple concret : audit CIS Level 1 sur RHEL 9 »oscap xccdf eval \ --profile xccdf_org.ssgproject.content_profile_cis_server_l1 \ --report rapport-cis-l1.html \ --results resultats-cis-l1.xml \ /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xmlCette commande :

- Charge le fichier DataStream RHEL 9

- Sélectionne le profil CIS Level 1 Server

- Exécute toutes les vérifications du profil

- Génère un rapport HTML et un fichier de résultats XML

Le scan peut prendre plusieurs minutes selon le nombre de règles. À la fin, vous obtenez un résumé dans le terminal :

Title CIS Red Hat Enterprise Linux 9 Benchmark for Level 1 - ServerRule Ensure mounting of cramfs filesystems is disabledResult pass

Rule Ensure AIDE is installedResult fail

...

Détection des vulnérabilités (OVAL)

Section intitulée « Détection des vulnérabilités (OVAL) »OpenSCAP peut également être utilisé pour détecter les vulnérabilités dans vos systèmes en utilisant les définitions OVAL. Contrairement à l’audit XCCDF (configuration), l’audit OVAL recherche des vulnérabilités connues (CVE).

oscap oval eval \ --report rapport-vulnerabilites.html \ /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xml

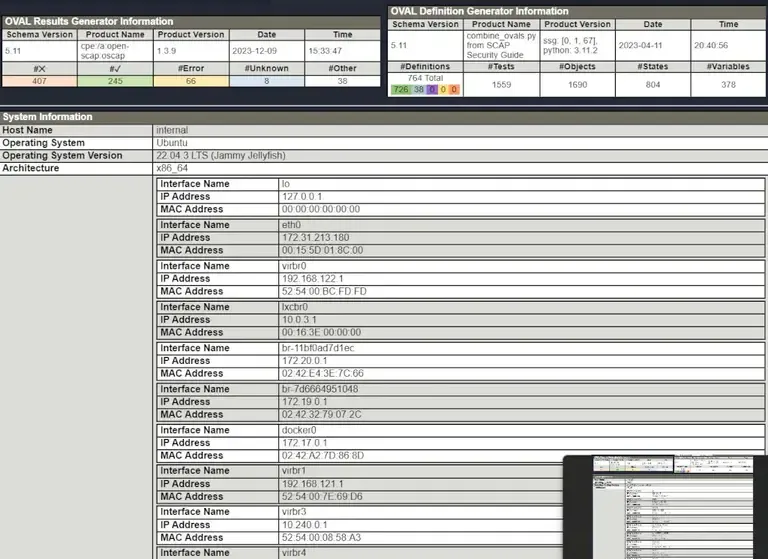

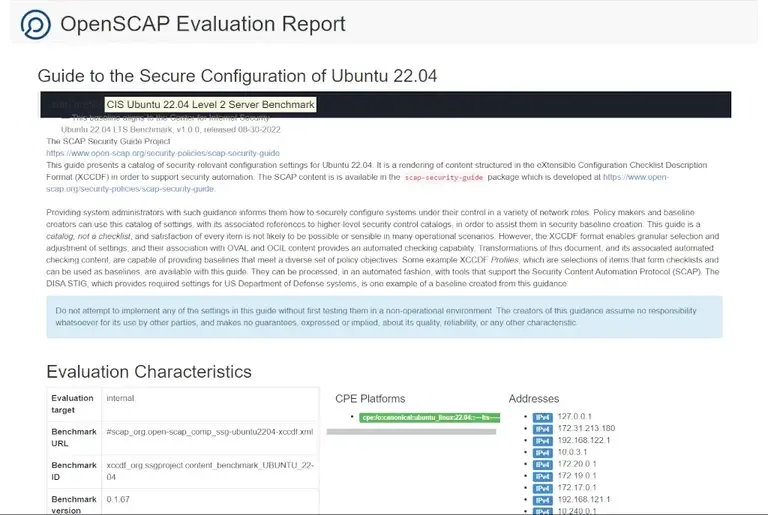

Comprendre les rapports

Section intitulée « Comprendre les rapports »Les rapports générés par OpenSCAP sont des outils précieux pour documenter la conformité et les vulnérabilités. Ces rapports HTML offrent une vision claire et détaillée de l’état de sécurité de vos systèmes.

Structure d’un rapport HTML

Section intitulée « Structure d’un rapport HTML »Un rapport OpenSCAP contient plusieurs sections :

| Section | Ce qu’elle montre |

|---|---|

| Summary | Score global, nombre de pass/fail/error |

| Rule Results | Détail de chaque règle avec son statut |

| Score | Pourcentage de conformité au profil |

| Severity | Répartition par niveau de criticité |

Les différents statuts

Section intitulée « Les différents statuts »| Statut | Signification | Action requise |

|---|---|---|

| pass | La règle est respectée | Aucune |

| fail | La règle n’est pas respectée | Correction nécessaire |

| notapplicable | La règle ne s’applique pas à ce système | Aucune |

| notchecked | La règle n’a pas pu être vérifiée | Vérification manuelle |

| error | Une erreur s’est produite lors de la vérification | Diagnostic |

Exploiter les résultats XML

Section intitulée « Exploiter les résultats XML »Le fichier --results au format XML permet un traitement automatisé. Vous

pouvez l’utiliser pour :

- Générer des rapports personnalisés

- Comparer les résultats entre plusieurs scans

- Alimenter un tableau de bord de conformité

- Créer des tickets automatiquement pour les échecs

Générer des scripts de remédiation

Section intitulée « Générer des scripts de remédiation »OpenSCAP peut générer automatiquement des scripts pour corriger les non-conformités détectées. C’est une fonctionnalité puissante pour accélérer la remédiation.

Générer un script Bash

Section intitulée « Générer un script Bash »oscap xccdf generate fix \ --profile xccdf_org.ssgproject.content_profile_cis_server_l1 \ --fix-type bash \ --output remediation.sh \ /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xmlGénérer un playbook Ansible

Section intitulée « Générer un playbook Ansible »oscap xccdf generate fix \ --profile xccdf_org.ssgproject.content_profile_cis_server_l1 \ --fix-type ansible \ --output remediation.yml \ /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xmlPersonnalisation et extension d’OpenSCAP

Section intitulée « Personnalisation et extension d’OpenSCAP »OpenSCAP est un outil flexible qui peut être personnalisé et étendu pour répondre aux besoins spécifiques de chaque environnement informatique.

Création de profils de sécurité personnalisés

Section intitulée « Création de profils de sécurité personnalisés »Les profils de sécurité prédéfinis dans OpenSCAP sont un excellent point de départ, mais ils ne couvrent pas tous les cas d’usage. La création de profils personnalisés vous permet d’ajuster les paramètres de sécurité en fonction de vos besoins spécifiques.

Avec SCAP Workbench (interface graphique)

Section intitulée « Avec SCAP Workbench (interface graphique) »SCAP Workbench est une interface graphique qui facilite la personnalisation des profils :

# Installation sur RHEL/Rockydnf install -y scap-workbench

# Installation sur Debian/Ubuntuapt install -y scap-workbenchAvec SCAP Workbench, vous pouvez :

- Charger un profil existant

- Désactiver certaines règles non pertinentes

- Modifier les seuils de certains contrôles

- Exporter un profil personnalisé (tailoring file)

Avec un fichier tailoring

Section intitulée « Avec un fichier tailoring »Un fichier tailoring permet de personnaliser un profil sans modifier les fichiers SCAP originaux :

oscap xccdf eval \ --profile xccdf_org.ssgproject.content_profile_cis_server_l1 \ --tailoring-file mon-tailoring.xml \ --report rapport.html \ /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xmlIntégration avec d’autres outils

Section intitulée « Intégration avec d’autres outils »OpenSCAP peut être intégré à d’autres outils pour une approche plus holistique de la sécurité.

Avec Rudder

Section intitulée « Avec Rudder »Rudder propose un plugin OpenSCAP qui automatise les audits et centralise les rapports dans une interface unique. Idéal pour gérer des dizaines ou centaines de serveurs.

Avec Ansible

Section intitulée « Avec Ansible »Vous pouvez intégrer les scans OpenSCAP dans vos playbooks Ansible pour des audits réguliers automatisés :

- name: Run OpenSCAP audit ansible.builtin.command: cmd: > oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_cis_server_l1 --report /tmp/openscap-report-{{ ansible_date_time.date }}.html /usr/share/xml/scap/ssg/content/ssg-{{ ansible_distribution | lower }}{{ ansible_distribution_major_version }}-ds.xml register: oscap_result failed_when: false # Ne pas échouer si des règles échouent

- name: Fetch report ansible.builtin.fetch: src: /tmp/openscap-report-{{ ansible_date_time.date }}.html dest: ./reports/ flat: yesAutomatisation des scans de sécurité

Section intitulée « Automatisation des scans de sécurité »Pour une gestion efficace de la sécurité, l’automatisation des scans est indispensable.

Avec cron

Section intitulée « Avec cron »Configurez une tâche cron pour exécuter des audits réguliers :

# Éditer la crontabcrontab -eAjoutez une ligne pour un scan hebdomadaire le dimanche à 2h :

0 2 * * 0 /usr/bin/oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_cis_server_l1 --report /var/log/openscap/rapport-$(date +\%Y\%m\%d).html /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xml 2>&1 | logger -t openscapAvec systemd timer

Section intitulée « Avec systemd timer »Une alternative plus moderne aux crons :

[Unit]Description=OpenSCAP Security Audit

[Service]Type=oneshotExecStart=/usr/bin/oscap xccdf eval --profile xccdf_org.ssgproject.content_profile_cis_server_l1 --report /var/log/openscap/rapport.html /usr/share/xml/scap/ssg/content/ssg-rhel9-ds.xml[Unit]Description=Run OpenSCAP audit weekly

[Timer]OnCalendar=weeklyPersistent=true

[Install]WantedBy=timers.targetActivez le timer :

systemctl enable --now openscap-audit.timerMise à jour des définitions de sécurité

Section intitulée « Mise à jour des définitions de sécurité »La sécurité informatique évolue rapidement. Maintenez vos définitions à jour :

# Sur RHEL/Rocky - mise à jour du paquetdnf update scap-security-guide

# Sur Debian/Ubuntuapt update && apt upgrade ssg-debian ssg-basePour les dernières versions (avant leur inclusion dans les dépôts), compilez depuis les sources du projet ComplianceAsCode :

cd /optgit clone https://github.com/ComplianceAsCode/content.gitcd content./build_product rhel9 # ou debian12, ubuntu2204, etc.Conclusion

Section intitulée « Conclusion »À travers ce guide, nous avons exploré les différentes facettes d’OpenScap, un outil de sécurité informatique puissant et polyvalent. De l’installation à la personnalisation, nous avons couvert les aspects essentiels pour vous permettre de tirer le meilleur parti d’OpenScap dans votre environnement informatique.

OpenScap se distingue par sa capacité à automatiser et à simplifier le processus d’évaluation de la conformité, sa flexibilité dans l’adaptation aux différents environnements et sa force communautaire en tant que projet open-source. Ces caractéristiques en font un choix privilégié pour les organisations de toutes tailles qui cherchent à renforcer leur posture de sécurité.

En intégrant OpenScap dans vos pratiques de sécurité informatique, vous prenez un pas important vers une meilleure protection de vos systèmes contre les vulnérabilités et les menaces. La régularité des analyses, la mise à jour constante des définitions de sécurité et une utilisation judicieuse des fonctionnalités d’OpenScap sont des clés pour maintenir une défense robuste.

**N’oubliez pas que la sécurité informatique est un processus en constante évolution. Restez informé des dernières tendances et meilleures pratiques en cybersécurité et continuez à explorer les possibilités offertes par OpenScap et d’autres outils similaires. La vigilance et l’adaptation continue sont essentielles pour faire face aux défis de sécurité toujours changeants dans le monde numérique d’aujourd’hui.

Pour aller plus loin

Section intitulée « Pour aller plus loin »Après avoir maîtrisé OpenSCAP, complétez votre expertise avec ces guides :

- Référentiels de sécurité : Appliquez les recommandations ANSSI-BP-028 ou les CIS Benchmarks pour un durcissement conforme aux normes.

- Audit complémentaire : Utilisez Lynis pour des audits rapides et pédagogiques.

- Contrôle d’accès obligatoire : Implémentez SELinux ou AppArmor pour confiner vos applications.

- Services critiques : Consultez mes guides sur le durcissement SSH et la configuration PAM.

- Automatisation : Déployez vos configurations avec Ansible ou gérez-les avec Rudder.

- Plugin Rudder OpenSCAP : Automatisez vos audits avec le plugin OpenSCAP de Rudder pour une gestion centralisée.

Ressources et liens utiles

Section intitulée « Ressources et liens utiles »Sites officiels

Section intitulée « Sites officiels »- Site officiel OpenSCAP : open-scap.org — documentation, tutoriels et téléchargements

- Projet OpenSCAP sur GitHub : github.com/OpenSCAP/openscap — code source et issues

- ComplianceAsCode : github.com/ComplianceAsCode/content — profils de sécurité (CIS, DISA STIG, ANSSI, PCI-DSS…)

Documentation des profils

Section intitulée « Documentation des profils »- CIS Benchmarks : cisecurity.org/cis-benchmarks

- ANSSI-BP-028 : cyber.gouv.fr

- DISA STIGs : public.cyber.mil/stigs

Outils complémentaires

Section intitulée « Outils complémentaires »- SCAP Workbench : Interface graphique pour personnaliser les profils

- oscap-anaconda-addon : Intégration d’OpenSCAP dans l’installateur RHEL

Ces ressources vous fourniront des informations complètes et à jour sur l’utilisation, la configuration et la contribution à OpenSCAP.